4月18日,由360政企安全集团主办的“精准阻击,破解‘挖矿’治理困局”线上论坛召开。此次论坛,360政企安全集团专家全面剖析了恶意“挖矿”的攻击特点及危害,围绕XDR技术、NDR流量分析、安全DNS以及终端安全防护等议题,从产品、技术以及解决方案多个维度,提出了“挖矿”威胁治理新思路,助力不同行业全面围剿“挖矿”。该论坛吸引了上万人次线上观看,众多观众在留言区进行互动。

去年以来,国家多次重拳出击治理虚拟货币“挖矿”,并着力实现“挖矿”动态“清零”。随着加密货币市值的一路飙升,隐藏在暗处的“挖矿”木马活动迎来新一轮爆发,教育、医疗、制造、交通等行业更是成为其攻击的主要目标。而一旦中招,将导致企业能耗成本大、业务系统运行缓慢、数据泄露、病毒感染等。因此,打击此类“挖矿”活动成为各行业整治行动的重点。

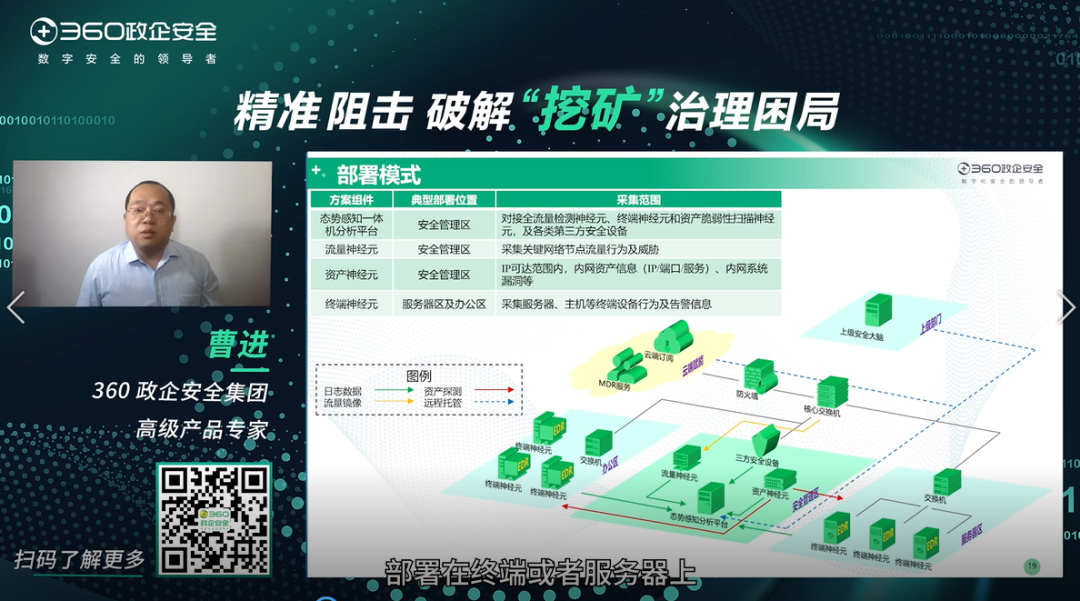

360政企安全集团高级产品专家曹进首先进行了《360态势一体机携XDR技术专项治理“挖矿”威胁》的精彩分享。他表示,面对“挖矿”威胁的专业化、工具的复合化,除了运用传统的单点检测治理手段以外,我们还需要探索新的治理思路来帮助企业降低“挖矿”带来的危害。360政企安全集团通过多年经验积累,提出了新的解决方案——XDR 多元关联分析,它不但可以发挥各种检测方法的优点,还可以达到1加1大于2的效果。

具体而言,该解决方案是在360云端安全大脑的赋能下,通过360态势一体机来牵引各种神经元的数据,进行协同分析、了解攻击者的来源背景、攻击意图、影响面研判分析,最终形成自动化和半自动化的处置动作,快速响应并处置网络中的潜在威胁。同时配合具备丰富安全保障经验的360运营团队,提供7X24小时的监测预警,为客户的网络安全保驾护航,做到真正意义上的立体防护。

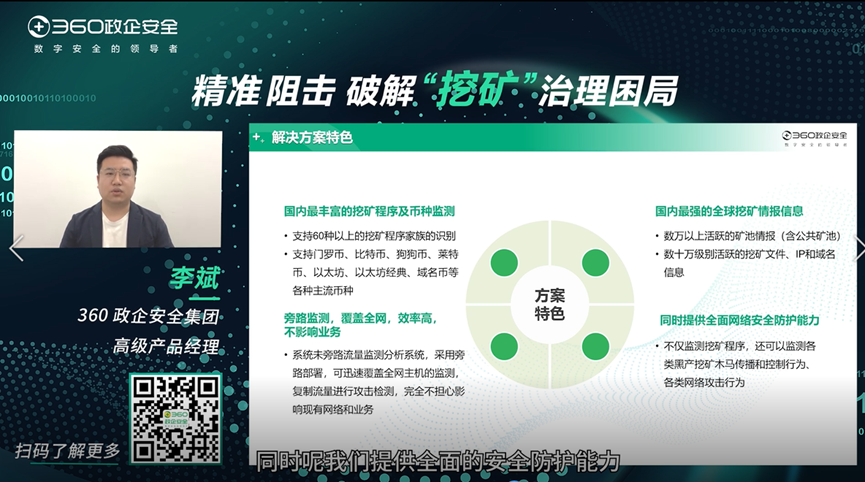

360政企安全集团高级产品经理李斌带来了《基于网络流量分析的“挖矿”主机监测方案》的主题演讲。他认为,目前“挖矿”主要分为两大场景,自行安装“挖矿”程序的主动式“挖矿”和黑客入侵等导致的被动式“挖矿”。针对主动式“挖矿”,其通信行为特征已知,360提出的解决方案可以监测特定通信协议、通信的特征值及矿池的活跃情报信息,反向定位和监测中招矿机等。对于被动式“挖矿”,360可以助力监管和被监管单位基于全攻击链的监测黑客发动的入侵活动,通过动态域名模块和心跳行为模块,结合人工分析深度发现未知的挖矿攻击行为。

李斌强调,无论是主动式“挖矿”还是被动式“挖矿”,360NDR一体机和360NDR平台版都可以帮助客户提高发现威胁的能力。360 NDR是专门应对高级网络威胁的新一代智能安全产品,系统旁路部署网络出口,对网络流量进行深度分析,支持检测零日漏洞(0DAY)、高级木马、远程控制和渗透行为等网络攻击行为、可以精准发现失陷主机。同时产品利用大数据攻击建模分析技术,构建多角度攻击分析模型,帮助进行攻击事件的全方位关联分析,攻击溯源和威胁响应。

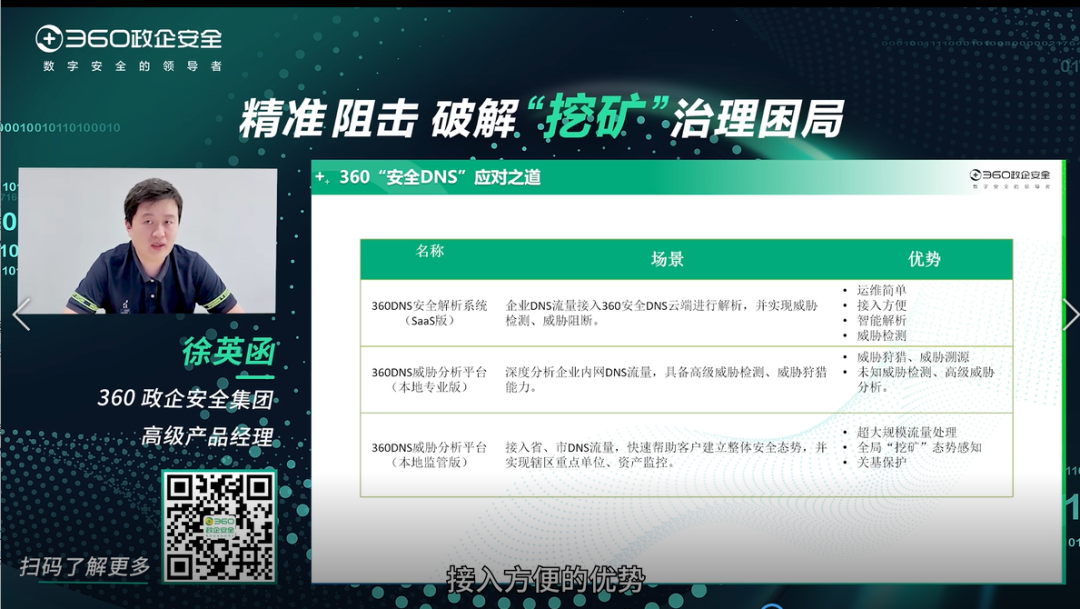

360政企安全集团高级产品经理徐英函带来了《360安全 DNS:“挖矿”的检测和快速处置》的主题分享,他从“挖矿”产生的背景,DNS和“挖矿”之间的关系、DNS在整个“挖矿”过程中的作用,以及360安全DNS如何进行“挖矿”的检测和快速处置等角度进行了阐述。他认为从整个攻击过程来看,DNS几乎是“挖矿”攻击过程中的必经之路,因此,分析DNS流量对于有效应对“挖矿”至关重要。

徐英函表示,360一直在从事DNS安全的研究工作,并且具备多年大网DNS解析的安全运营的经验,针对不同的场景提供了多样化的解决方案,包括360DNS安全解析系统(SaaS版)、360DNS威胁分析平台(本地专业版)和360DNS威胁分析平台(本地监管版),为客户提供不同场景下灵活的解决方案,这些DNS解决方案具有覆盖广、易接入、运维简单、成本低等特点。

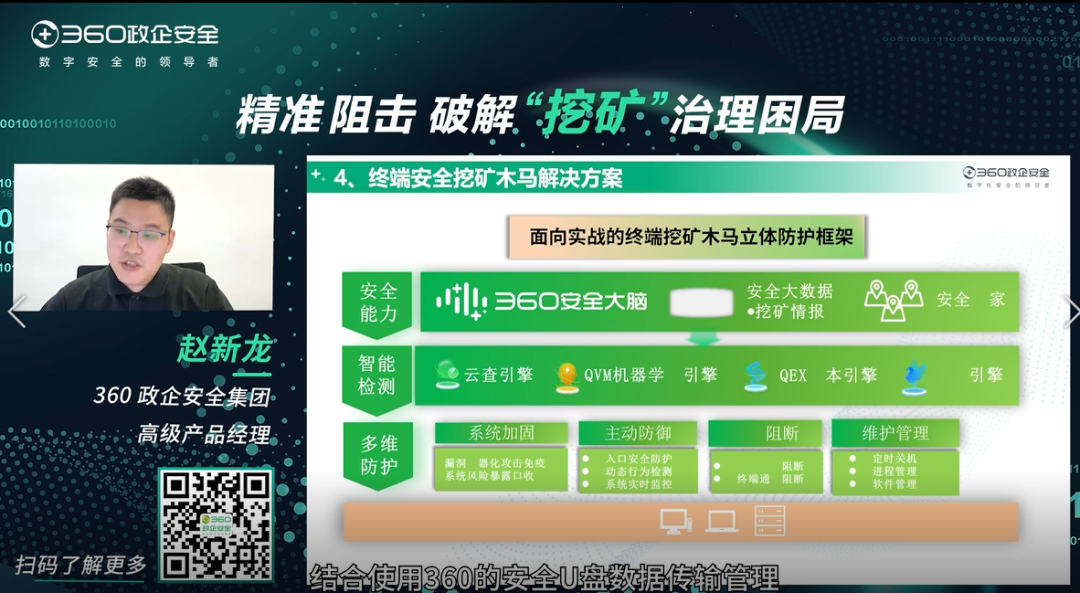

360政企安全集团高级产品经理赵新龙从终端安全的角度,带来了《“挖矿”木马终端安全防护解决方案》的分享。在终端安全方面,360构建了面向实战的终端“挖矿”木马立体防护框架,包括终端安全管理和终端运维。

赵新龙介绍说,在终端安全治理上,用户可以通过系统加固,如注册表加固、数据库弱口令扫描、漏洞修复,以提高系统自身的安全性,避免暴露攻击面,通过主动防护实施监控做到已知威胁攻击,利用EDR模块采集终端的行为数据结合威胁情报,关联出可能存在的高级威胁。在挖矿木马横向的扩展方面,用户可以通过终端网络监控,系统双因素认证,防暴力破解,结合使用360的安全U盘数据传输管理,降低随意扩展、传播病毒的可能性。在终端运维方面,通过终端运维管理比如定时的关机管理、终端进程黑名单的管理、软件下载管理、升级通道的管理,来提高组织内部的安全性。