近日,360政企安全集团率先公开披露了美国国家安全局(NSA)针对中国境内目标所使用的代表性网络武器——Quantum(量子)攻击平台。

Quantum(量子)注入攻击按照攻击特点可以归类定义为MotS(Man on the Side)旁路型中间人攻击。在真实的攻击实例中,量子注入攻击的实施方式异常复杂,既可以针对定向服务端进行中间人劫持访问攻击,也可以通过目标临近的网络节点实施针对定向目标访问发起流量劫持和入侵植入。安全人员难以准确定位网络链路中的哪一跳节点具体实施了量子注入攻击,也极难捕获完整的量子注入攻击过程。

360政企安全集团第一时间开启了全面的“狙击战”,基于360高级持续性威胁预警系统(简称:360NDR)实现对此攻击的威胁检测支持。针对量子攻击的中间人劫持攻击场景的全阶段及各阶段所表现出的特定行为特点,360NDR均具备检测能力。

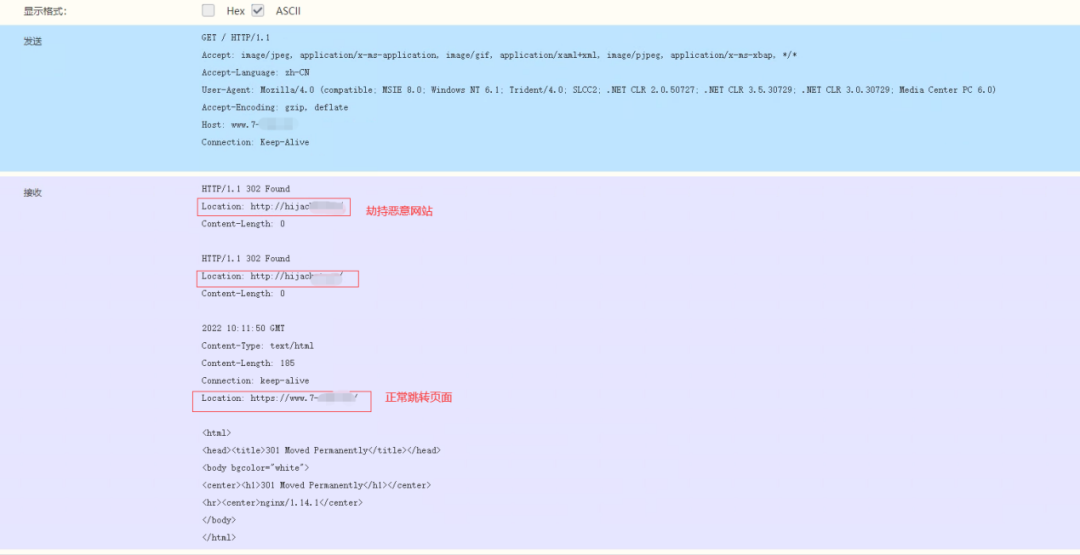

1)在注入攻击阶段,对注入攻击流量中携带有不同负载的重复TCP报文,基于负载大小、报文时序、负载内容特征等维度构建异常检测模型,实现全面覆盖量子攻击的威胁检测。

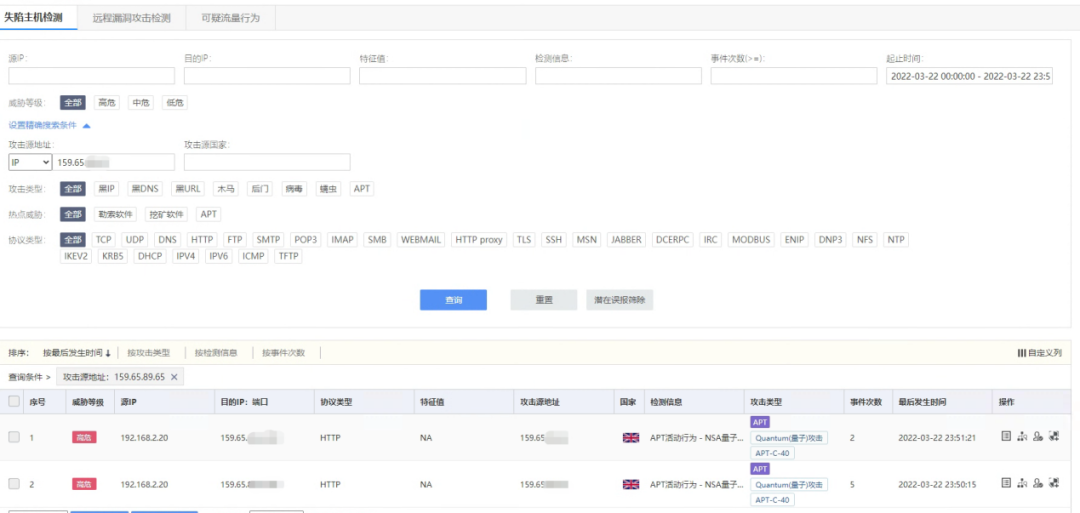

检出NSA量子攻击图

量子攻击告警详情图

2)在针对浏览器或其他应用的漏洞利用代码投递阶段,基于虚拟化沙箱、AI检测模型实现对未知漏洞的检测。

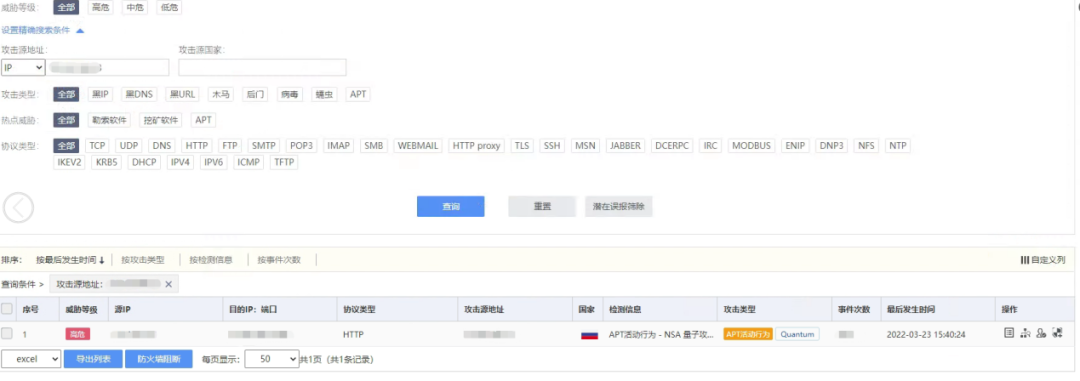

检出NSA量子攻击图

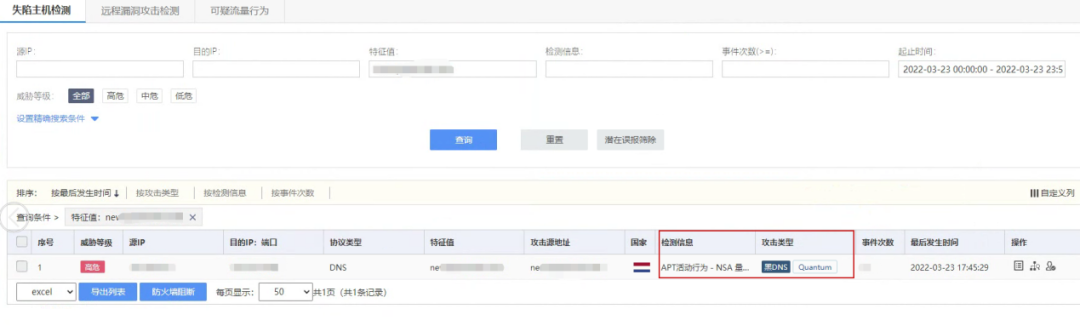

3)在APT攻击的通信阶段,基于360云端安全大脑持续赋能的威胁情报检测引擎,可以精准识别出NSA量子攻击行为,遏制攻击危害持续产生。

检出NSA量子攻击图

类似Quantum(量子)攻击这种由国家或经济利益体驱动的专业攻击团队发起,长期实施、空前复杂且多方位的APT高级持续性威胁(Advanced Persistent Threat),已经成为当下网络空间内国与国对抗的最重要手段之一,更是网络战的基础攻击手段之一。

360NDR是360自主研发的、通过流量分析结合全球威胁情报、行为分析、机器学习、虚拟执行、关联分析等新一代安全技术对各类型网络攻击行为(尤其是新型/未知威胁行为、APT组织活跃行为)进行深度检测和分析的抗APT类产品。

针对APT攻击难以发现、隐蔽性强等特点,产品采用“最大化检测”、“针对性分析”、“场景化关联”结合的理念,综合采用8种检测引擎最大化发现APT攻击线索,利用上下文流量关系分析判断攻击结果,以特定APT组织活动情报为基础进行“针对性”分析,通过攻击场景的内在关联分析出APT的全链过程。产品具备以下关键能力:

云端持续化赋能

360云端安全大脑提供的安全大数据、威胁情报和专家服务持续支撑360NDR系统对APT威胁检测分析与溯源。作为数字安全的领导者,360政企安全集团拥有超2EB的安全大数据、全球独有的实战攻防样本库、300亿样本文件数,通过攻防情报数据、特征数据、样本数据和攻防全景知识库等对360NDR实时联动赋能,从而全面实现对APT攻击组织的追踪溯源,可覆盖千级恶意家族和攻击团伙。

高级攻击方式的针对性分析

APT攻击为了躲避检测,通常会采用相对“高级”的攻击手法,比如免杀木马、无文件木马、沙箱逃逸、0Day溢出等对抗检测系统,这些手法本身“暗示”着APT攻击行为。360NDR针对这类高级攻击手法进行针对性加强检测和分析,比如针对沙箱逃逸的木马,研究了130+反逃逸对抗点,提升针对高级木马的检出率同时识别出高级的攻击行为。

结合多种新老技术手段,扩充发现的边界

单一的检测技术极可能漏报,尤其是APT攻击中的高级手段,因此360NDR的设计中采用了特征检测、威胁情报、行为检测、AI检测等新老技术结合思路,其中特征检测、威胁情报主要针对已知攻击,比如公开的漏洞利用、API攻击组织;行为检测和AI检测技术主要用于未知攻击,比如免杀木马、新的C2地址等。

KillChain和ATT&CK技战术的体系化覆盖

360NDR研究团队综合研究公开的APT报告和常见攻击手法,将网络攻击者的攻击技术点细分到KillChain模型的各个阶段、对应到ATT&CK模型的细分技战术,确定基于流量可检测分析覆盖的每个攻击技术点,最大化检测攻击的每个过程。

基于已知APT组织情报的行为跟踪分析

360NDR集成了360自身跟踪发现的47个APT组织情报和业界已经公开的所有APT组织威胁情报。这些情报应用即用于检测已被APT组织非法控制的资产,也用于检测传播各类的恶意文件,通过“已知”推导“未知”,检测相同APT组织的不同恶意代码。

目前,360NDR已集成了全面的APT组织网络武器检测及分析能力,并大量服务于政府、金融、能源、电力、科研、监管等重要行业用户。为避免政企用户遭受Quantum(量子)攻击等APT安全威胁,请通过拨打电话:400-0309-360,尽快部署360NDR系统。未来,360NDR也将在360云端安全大脑的持续赋能下,不断完善攻防实战对抗和自动化、智能化能力,为政企用户的数字化转型夯实安全基座。