近期,360安全大脑监测发现,一款针对Linux系统的使用Go语言编译的挖矿木马正通过SSH暴力破解方式传播,占用受感染主机挖矿资源,严重影响主机正常业务运转。同时,该木马具备典型的挖矿病毒传播手段,如修改防火墙规则、同网段扫描以及SSH暴力破解横向扩散等。因该木马主模块Go项目名为Sshworm,遂将其命名为 Sshworm挖矿木马。

挖矿木马早已成为巨大的黑产链条,Linux服务器也是挖矿的重灾区。360安全大脑提醒广大政企用户,及时做好安全防范措施,保障内网计算资源的安全。

【病毒分析】

1、恶意文件路径

/tmp/xmr

/tmp/xmr00

/tmp/config.json

/tmp/secure.sh

/tmp/auth.sh

/usr/.work/work32

/usr/.work/work64

2、病毒创建的文件夹

/usr/.work

/root/.ssh

3、病毒修改的文件

/root/.ssh/authorized_keys(写入了攻击者ssh公钥)

/etc/rc.d/rc.local

/var/spool/cron/root(写入了启动木马主模块work32/work64的定时任务)/var/spool/cron/crontabs/root(写入了启动木马主模块work32/work64的定时任务)

4、创建定时任务

木马会执行创建定时任务操作,主要包括:

(1) 创建文件夹/root/.ssh、/usr/.work

(2) 在/root/.ssh/authorized_keys文件中添加攻击者ssh公钥

(3) 向/var/spool/cron/root、/var/spool/cron/crontabs/root写入启动木马主模块work32/work64的定时任务

此外,木马还会向/var/spool/cron/root、/var/spool/cron/crontabs/root文件中写入启动木马主模块work32/work64的定时任务:

对于32位系统为:0 * * * *root /usr/.work/work32

对于64位系统为:0 * * * *root /usr/.work/work64

5、添加防火墙规则

木马还会添加新的防火墙规则,确保8017端口的所有流量正常通过:

iptables -I INPUT -p tcp --dport 8017 -jACCEPT

iptables -I OUTPUT -p tcp --sport 8017 -jACCEPT

iptables -I PREROUTING -t nat -p tcp --dport8017 -j ACCEPT

【解决方案】

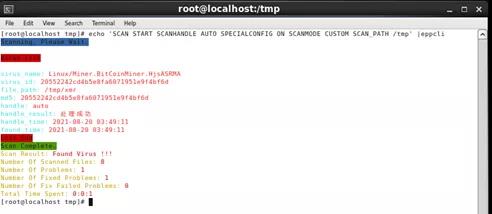

360安全大脑建议广大政企用户提早做好防范,可部署360终端安全管理系统,通过内置的引擎查杀矩阵,对包括Sshworm在内的恶意挖矿木马进行快速免疫:

360终端安全管理系统成功查杀Sshworm挖矿木马

360终端安全管理系统是在360安全大脑极智赋能下,以大数据、云计算、人工智能等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控于一体的企业级安全产品。通过云-端一体的多维检测框架,在互联网或隔离网场景,能有效遏制各类挖矿木马的感染扩散,保障政企用户内网终端和服务器的安全。

360终端安全管理系统多维检测框架

同时,在日常安全运维过程中,360也建议对内部Linux主机进行安全加固,降低木马入侵风险:

1、检查Linux主机口令,加强密码策略,定期排查修改弱密码。

2、审计22、8017端口流量是否存在异常,禁用与业务无关的端口。

3、及时升级存在漏洞的组件版本。

想了解更多关于挖矿木马的防治方法,可访问360政企安全官网或拨打电话400-0309-360咨询。