护航网络安全事件是一个跟黑客赛跑的过程,而漏洞的发现和防护是网络空间安全战场重要的决胜点之一。

第八届互联网安全大会 ISC 2020 重磅嘉宾云集,众多论坛、海量议题,精彩而独到的见解不断。8月13日,360 Alpha Lab负责人龚广在技术日移动安全论坛上,以“梯云纵:远程Root现代安卓设备”为议题,围绕Google Pixel设备的安全性、安卓设备的远程攻击面分析、六次攻破安卓设备的经验分享、梯云纵漏洞链概览、漏洞链中三个漏洞的细节、远程Root Pixel手机演示等方面进行了深度探讨。

众所周知,龚广所负责的团队是360 安全大脑下的360 Alpha Lab,是由360两大顶尖团队Alpha Team 和C0RE Team组建而成,以做安卓系统安全和Chrome浏览器安全的漏洞挖掘为主,正是两大安全团队强强碰撞的火花,360 Alpha Lab早已战绩累累。就整体而言,360 Alpha Lab已发现 300+ 安卓系统漏洞(Google Qualcomm 等),获得6次黑客大赛冠军等,还有具体大事件如下:

2018年1月,360 Alpha Lab凭着发现“穿云箭”组合漏洞,拿到Android安全奖励计划(ASR)史上最高金额奖金——112,500美元奖金,而“穿云箭”漏洞在当时所引起的轰动至今仍未平复。

2019年3月,360 Alpha Lab又发现一枚可以用来ROOT国内外主流Android手机的“内核通杀”型漏洞,获Google发表公开致谢。

2019年11月,360 Alpha Lab发现了威力更大、影响更广、奖金更高的“梯云纵”组合漏洞,并再一次刷新Google史上最高漏洞奖金纪录,并超越了所有厂商所开出的单项漏洞最高奖励。

值得一提的是,对安全性极为重视的Google,其亲自操刀的Pixel手机被公认为“最难被攻破”的手机。就连世界最高破解大赛Mobile Pwn2Own,自2017年至2019年,Pixel手机也是唯一未被破解的项目。并且,Google Pixel不仅仅没有被攻破,甚至无人报名挑战,可见攻破Pixel的难度之大。

而在此次论坛中,龚广立足于多年的挖掘与防护经验,就“梯云纵”漏洞如何被攻破进行了多维度分析。龚广强调,如今Android设备root难度越来越大,而Pixel系列设备通常拥有最新的缓解措施以及系统升级和补丁,其攻击难度不言而喻。

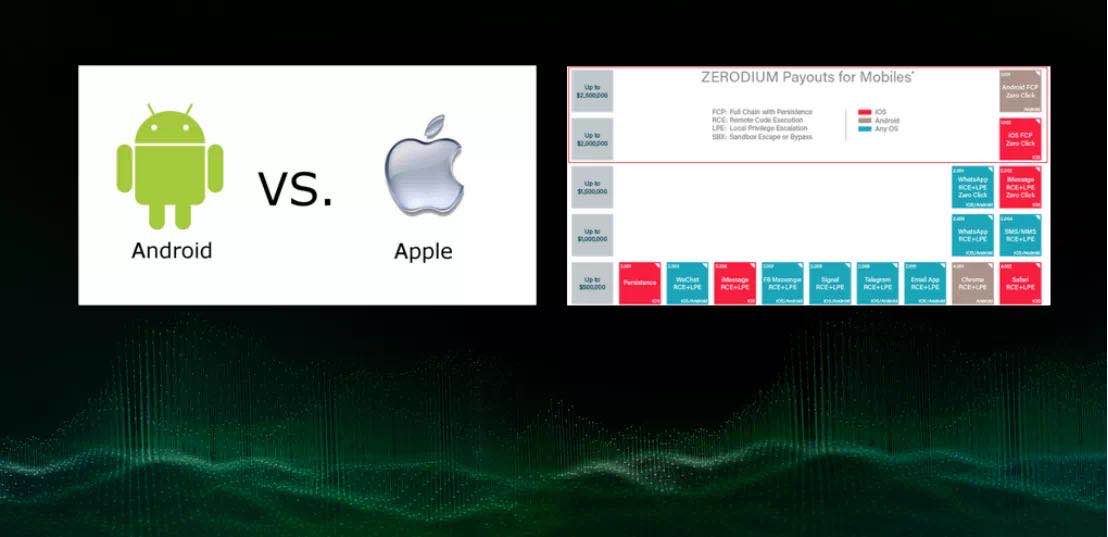

首先,围绕google的Pixel手机为什么是一个艰难的目标这一问题,龚广以安卓跟IOS这两款移动操作系统为例提出:

从Zerodium对零点击FCP漏洞链的报价来看,安卓似乎比IOS要安全一点,因为他们对安卓FCP的漏洞链报价是250万美元,对IOS的是200万美元。

假设安卓设备比IOS设备安全,在安卓设备里哪个设备更加安全一点呢?这方面从最近三年的Mobile Pwn2Own的结果来做一个说明。最近三年的Mobile Pwn2Own的结果里面,仅仅只有Google的Pixel设备是唯一一款没有被攻破的设备,其他的设备像苹果的iPhone被攻破了7次,其他的像三星的galaxy、还有小米都被攻破了多次。

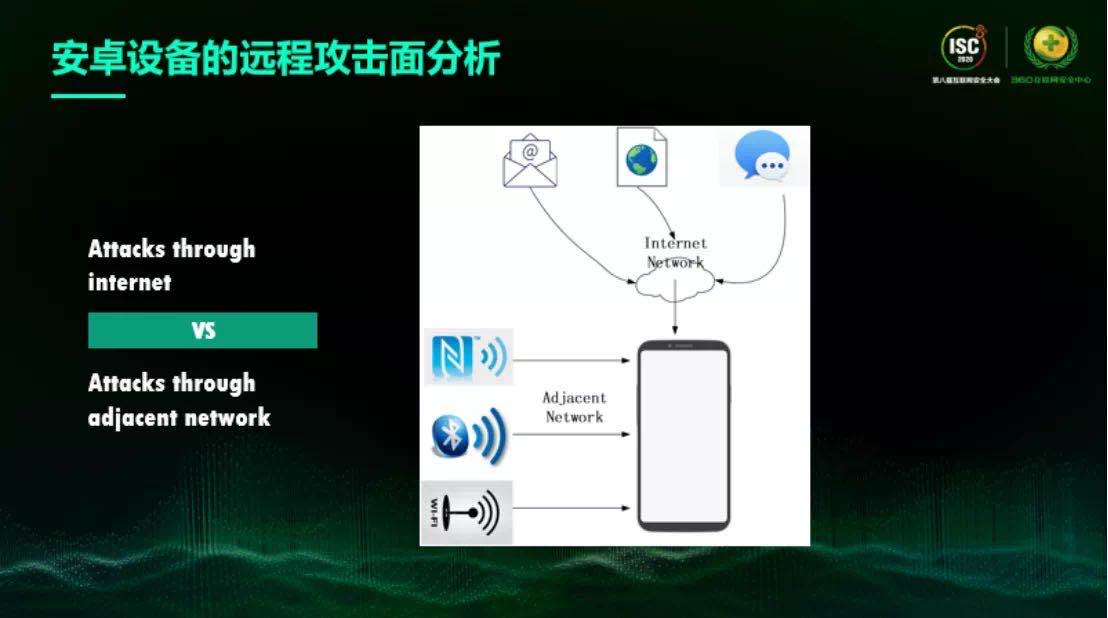

随后,龚广对安卓设备的远程攻击面进行了分析并提出,安卓设备远程攻击面简单分为两类,一类是通过互联网发起的攻击,另外一类是通过临近网络发起的攻击。通过互联网发起的攻击一般来说需要一些交互,比如说你需要点击一个链接,接收一个邮件或者发一个即时消息,但通过临近网络发起的攻击,一般比较容易做到零点击,临近网络的攻击有包括像NFC、Wi-Fi、蓝牙等等。

多维分析,干货不断。龚广还结合自身实战经验,分享了六次在比赛以及漏洞奖励计划上攻破安卓手机的示例及技巧。

前三次基本上用的方法比较相似,均是先通过一个浏览器的漏洞获得了一个渲染进程的权限,然后把这个漏洞转化成一个UXSS漏洞,这样我们便可以在Google play store上,页面上执行任意的JS代码,也可以从GooglePlay store上安装任意应用,包括恶意应用。

后来,Google加入了一种Site isolattion(站隔离)技术,这种技术是不同的站点会运行在不同的进程里,这也就导致了这种RCE2UXSS的技术基本上彻底失效。

在ASR 2018这两次的攻破安卓设备使用的方法也比较类似,均是通过一个浏览器的漏洞链,然后通过一个gralloc模块里的一个漏洞链,这两个漏洞链均是可以获得一个系统用户的权限。

可见,关于“梯云纵”漏洞命名的原因呼之欲出,龚广提出,它可以通过三个漏洞轻易的获取手机的root权限。

第一个Chrome渲染进程的漏洞,也就是CVE-2019-5877。

第二个是一个Chrome的GPU进程里的一个漏洞就是CVE-2019-5870。

通过这两个漏洞我们可以拿到Chrome这个APP的权限,但是如果要想拿到内核权限的话还需要另外一个漏洞的帮助,就是CVE-2019-10567,是高通GPU驱动里面的一个漏洞。

最后,龚广对RCE 漏洞 CVE-2019-5877、提权漏洞 CVE-2019-5870、Root 漏洞 CVE-2019-10567分别进行了详细讲解,并进行了简单的Demo展示。

基于此,不难发现作为“梯云纵”漏洞独立发现者的360 Alpha Lab实力可见。据了解,去年,360 Alpha Lab在测试中证实,利用“梯云纵”漏洞链可成功绕过Google的安全防护机制,顺利攻破无坚不摧的Pixel 3手机。而Pixel 3的失陷也意味着,“梯云纵”漏洞几乎影响所有Android系统和Chrome浏览器,若黑客一旦利用即可任意获取用户敏感信息,对用户个人隐私和财产造成极大威胁。

作为国内最大的互联网安全公司,360 Alpha Lab率先发现了该漏洞链的存在,确认其具体危害和可影响范围,并在第一时间将该漏洞提交至Google官方,协助Google实现对“梯云纵”漏洞链问题的修复。

众所周知,在大安全时代,“漏洞”关乎着企业自身的安全、品牌的声誉以及千千万万用户的切身利益,一旦漏洞被不法分子抢先发现并利用,其后果不堪设想。而360安全团队,凭借着其过硬的实力,全年无休地守护着网络安全,与恶势力赛跑,帮助各大企业厂商不断完善系统安全,努力为广大用户提供一个安全的网络环境。

据悉,ISC 2020技术日期间精彩不断,全球顶尖嘉宾接连聚焦热点、难点问题,共谋网络安全发展之道,还有安全开发与测试、XDR分析检测、漏洞管理与研究、移动安全等多个分论坛同步上线。未来几天,ISC2020产业日、人才日等主题日将陆续开启,还有ISC夜谈、ISC Talk、CXO等特色活动持续开播, 为永不落幕的安全大会注入最前沿、最专业的基石。