12月9日,360政企安全集团监测到Apache 官方于2021年12月07日发布了log4j-2.15.0-rc1版本。经360政企安全集团安全专家研判,该版本存在绕过风险,具有安全隐患。厂商已发布最新版本log4j-2.15.0-rc2,请广大用户尽快更新。 该组件在开启了日志记录功能后,凡是在可触发错误记录日志的地方,插入漏洞利用代码,即可利用成功。若该组件记录的日志会包含其他系统的记录日志,则有可能造成间接投毒。通过中间系统,使得组件间接读取了具有攻击性的漏洞利用代码,亦可间接造成漏洞触发。 经360漏洞云安全专家研判,log4j2是全球使用广泛的java日志框架,同时该漏洞还影响很多全球使用量的Top序列的通用开源组件,例如 Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。该漏洞利用方式简单,危害严重,官方已经发布该产品的最新版本,建议用户尽快升级组件,修复缓解该漏洞。

漏洞影响面分析

通过Google搜索引擎对依赖该组件的产品、其他开源组件分析,发现有310个产品、开源组件依赖了Apache Log4j2 2.14.1的版本。

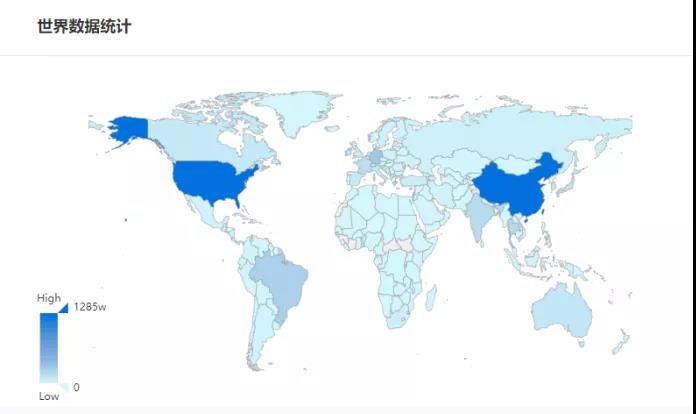

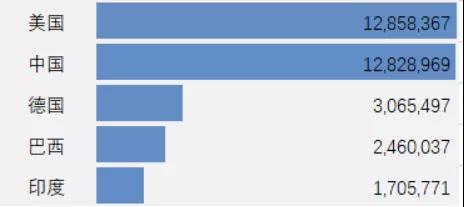

根据网络空间测绘系统Quake探测的全网使用Java语言编写的产品部署量如下图所示:

从使用量全球Top5的统计表中可以看出,Java开发语言的使用量第一名是美国,第二名是中国,且中美的使用量几乎持平。

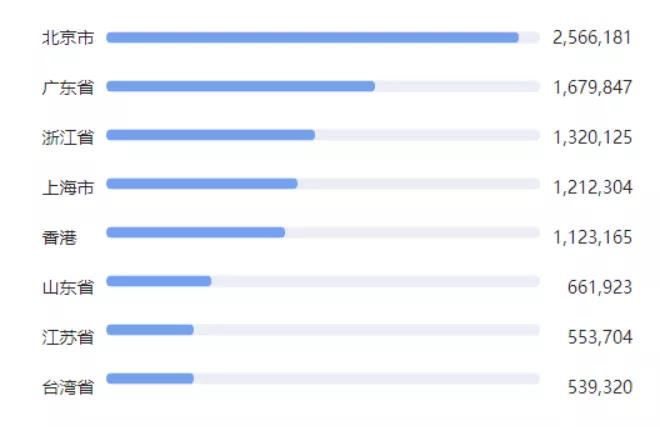

在国内Java开发的组件的部署量重点地区是北京市、广东省、浙江省、上海市以及香港特别行政区。

综上,根据 Log4j2本身的使用量、影响量,再根据Java语言开发的产品组件的全球分布和国内分布,可大致推算出本次Log4j2漏洞在全球影响最大的地区是中国和美国,在国内需要着重关注的地区是 北京、上海、广东、浙江、香港。

由于此次漏洞组件属于Java产品的基础组件,漏洞影响面覆盖全行业。凡是使用了Java作为开发语言研发产品的企业,或者使用了Java语言开发的产品的企业,企业内部均需要自查自身的安全隐患。

鉴于该漏洞危害严重,利用方式简单,影响广泛,360政企安全集团紧急预警并成立应急事件小组,研究应对本次事件的用户对策,目前已经上线包含检测、防御、修复等在内的整体解决方案,用户可根据自身情况安装使用,全面消除安全隐患。

修复及建议

尽快通过参考链接中官网地址升级到最新版本:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

配置网络防火墙,禁止系统主动外连网络,包含不限于DNS、TCP/IP、ICMP。

升级已知受影响的应用及组件,如srping-boot-strater-log4j2、ApacheSolr、Apache Flink、Apache Druid。

排查日志集中管理服务器,以及基于java开发的商业软件,以及其他可能存在隐患的基础环境。

紧急加固缓解措施:

①设置参数:

log4j2.formatMsgNoLookups=True

②修改JVM参数:

-Dlog4j2.formatMsgNoLookups=true

③系统环境变量:

FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS设置为true

④禁止 log4j2 所在服务器外连

同时建议您使用360相关安全产品及服务,为您保驾护航。

360政企解决方案

360本地安全大脑

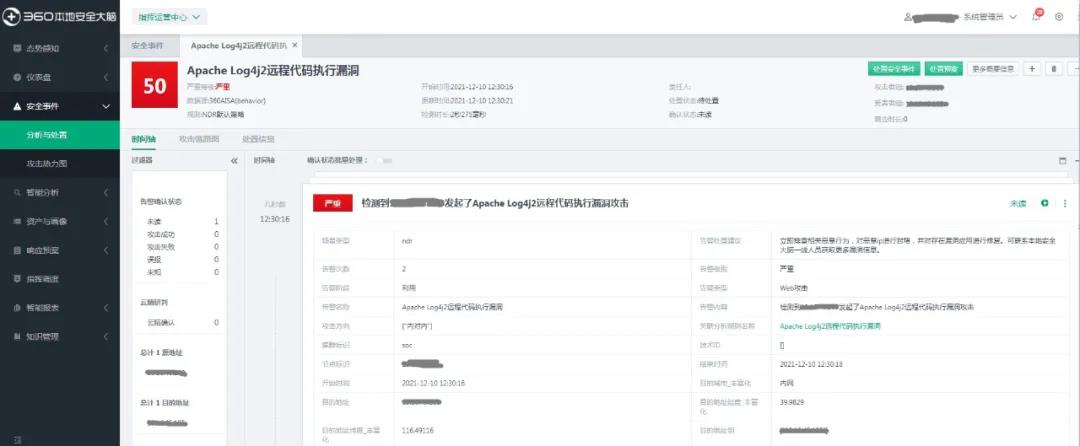

360本地安全大脑针对该漏洞威胁,第一时间发布安全更新,可实现针对该漏洞的主动检测,助力全面拦截利用该漏洞发起的攻击,请广大用户及时更新检测规则。

由于已存在在野的poc利用,360本地安全大脑监测发现部分攻击者利用公共dnslog平台进行漏洞探测情况(本脑已内置dnslog检测规则),请及时关注dnslog相关攻击域名访问。

360本地安全大脑是360基于云计算、大数据、人工智能等新一代信息技术,将云端安全大脑核心能力本地化部署的一套统一安全平台。基于这个平台通过模块化组合开发了一系列场景化解决方案。针对高危漏洞的攻击,运营人员可根据安全告警,结合产品能力实现对攻击行为的分析、溯源、处置。

360高级持续性威胁预警系统

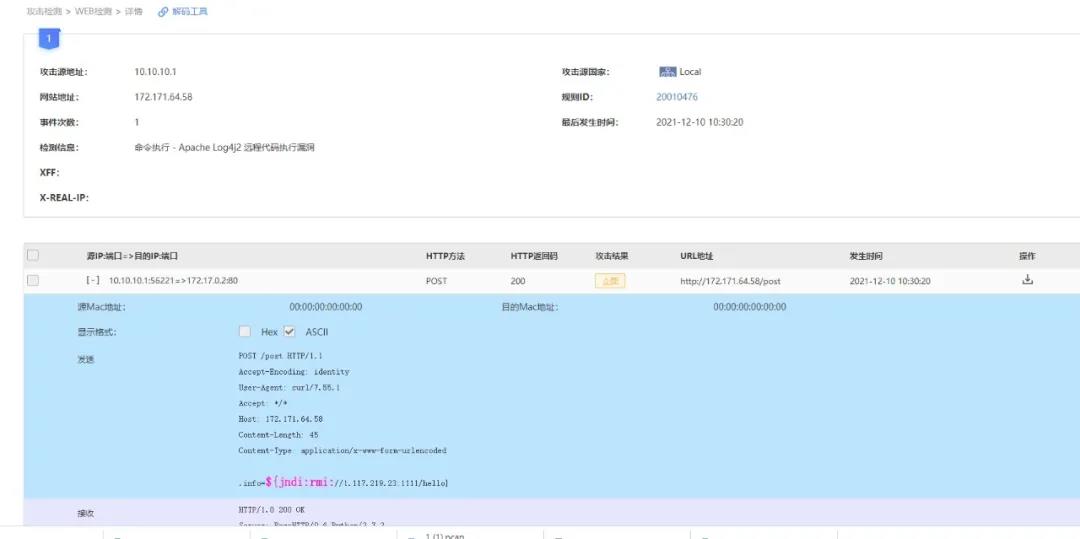

360高级持续性威胁预警系统(360NDR)产品能快速检测Log4j2远程代码执行漏洞利用的情况。360NDR产品检测情况:

用户可在360NDR的”统一告警”页面和”流量攻击/远程漏洞攻击”页面,查看是否有黑客利用该漏洞的进行攻击,如有,建议手动或者联动防火墙对攻击IP进行阻断。

360NDR产品更新方式:如果用户可连互联网,点击在线更新即可;如果用户为内网环境,不能连互联网,请联系360安全服务团队,进行离线升级。

360NDR,全称360高级持续性威胁预警系统,是一款专门应对高级网络威胁的新一代智能安全产品,系统旁路部署网络出口,对网络流量进行深度分析,检测零日漏洞(0DAY)、高级木马、远程控制和渗透行为等网络攻击和失陷资产,并存储原始攻击PCAP包和文件,提供可视化溯源分析和防火墙联动,帮助用户快速构建威胁检测、分析、溯源到响应处置闭环流程。

360资产管理与威胁探测系统(天相)

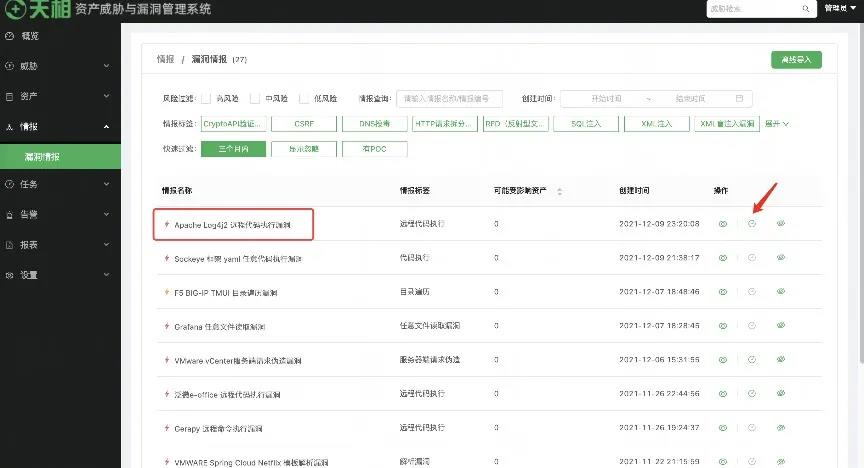

鉴于此漏洞的高危影响,360资产管理与威胁探测系统(360天相)第一时间发布了POC插件,能够主动检测该高危漏洞风险,保护不同领域客户的数据和财产安全。已经部署360天相的客户可以通过在线更新的方式自动化更新POC插件,未部署的客户可联系360安全服务团队,在安装部署最新版360天相后,通过前往情报-漏洞情报处一键下发POC检测任务,新客户建议先发起资产测绘任务,再发起POC检测任务。

360安全大脑经研判发现,如果想要检测到该漏洞,就必须需要找到该漏洞的实际路径。但常规POC检测大多仅为主页或者默认路径。因此,在360安全大脑的赋能下,360天相通过基于web引擎和POC检测相结合的方式,采用爬虫测绘能力,能够进一步发现web站点的实际访问路径,从而发现更深层级的漏洞路径。同时,基于深层级URL进行的POC检测,可助力360天相提供到较常规POC检测更全面的检测能力。

360云探安全监测系统

360云探安全监测系统是一款面向党政军、金融、教育和互联网用户的综合型SaaS化网站应用安全监测服务产品,可有效监测网站的异常,发现企业网站的安全问题,目前已可以针对此漏洞进行安全监测。

360磐云安全防护系统

360磐云安全防护系统是集合网站配置、防护、加速、管理于一体的基于SaaS化安全防护产品,旨在解决用户网站安全问题,目前已可以针对此漏洞进行安全防护。

360安全服务

360云端安全专家提供7*24小时持续的安全保障服务,在漏洞爆发之初,云端安全专家即对用户的网络环境进行漏洞扫描,保障第一时间检查用户是否存在此漏洞,针对存在漏洞的用户,检查并更新防护设备策略,确保用户防护设备可以防护此漏洞风险。

联系方式:

电话:400-0309-360

邮箱:anfu-b@360.cn

或联系360政企当地安服技术团队,如果情况严重,360将派驻安全专家上门修复。

获取更多情报:

建议您订阅360漏洞云-漏洞情报服务,获取更多漏洞情报详情以及处置建议,让您的企业远离漏洞威胁。

电话:010-52447660

邮箱:loudongyun@360.cn

网址:https://loudongyun.360.cn