当前,网络空间已成为国际竞争博弈的新战场,APT攻击成为部分国家和地区实现其政治、经济等目的的利器,隐藏在APT攻击迷雾背后的是国家间的博弈与较量。而地域政治局势越发紧张、地域安全形势越发复杂的地区往往暗流不断。

近年来,朝鲜半岛局势一直备受关注,无论剑拔弩张还是拨云见日,总被人们津津乐道,而彼此之间的网络战也随着政治局势潜滋暗长,APT格局不断变化。

360政企安全集团高级威胁研究院在多次国家级网络博弈中发现朝鲜半岛黑客组织APT-C-55(Kimsuky)的身影,本期【APT情报局】栏目将对APT-C-55(Kimsuky)“大本营”及部分技术手段进行揭秘。

朝鲜半岛黑客组织技战术升级

360独家披露Kimsuky网络武器“大本营”

作为朝鲜半岛的“王牌军队”,APT-C-55(Kimsuky)长期对韩国、美国、俄罗斯等欧洲国家进行渗透攻击,相关攻击活动早在2013年就很活跃,而其攻击的行业范围也根据国家不同而有所区别。对于韩国,主要针对其智囊团、政府外交、国防军工、新闻组织、教育学术等机构进行攻击;对于美国,主要针对智库等设施进行攻击;而对于俄罗斯等欧洲国家则主要对军事和国防等部门进行攻击。

自然,“活跃分子”APT-C-55(Kimsuky)也是360政企安全集团高级威胁研究院长期“监视”的对象之一。

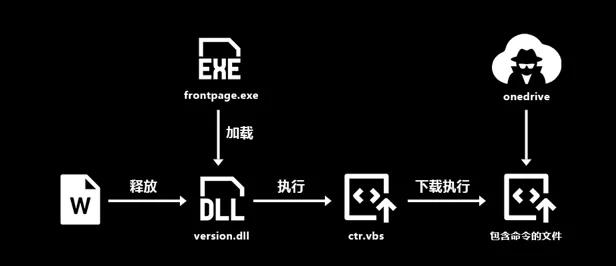

2020年12月期间,360政企安全集团高级威胁研究院在日常监控中发现了一起APT-C-55(Kimsuky)的鱼叉攻击活动。此次鱼叉攻击使用恶意宏文档,受害者启用文档的宏后,通过云端动态下发VBS脚本的方式实施攻击。其完整攻击流程如下:

需要引起注意的是,360政企安全集团高级威胁研究院在对该组织鱼叉攻击活动中恶意样本全网遥测的过程中,意外地发现了一大批服务器中招。经过进一步追踪分析,在失陷服务器上发现了大量恶意测试样本和网络攻击工具包。

恶意文档测试样本

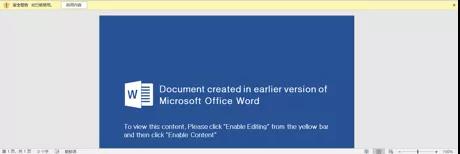

文档本身带有密码,输入密码打开后提示启用内容。恶意宏代码首先会获取本机安装的杀软信息,然后根据机器安装杀软情况执行不同的策略。根据最终执行的文件发现其中几种执行策略功能基本相同,只是文件结构上的存在差异。

远程控制测试样本

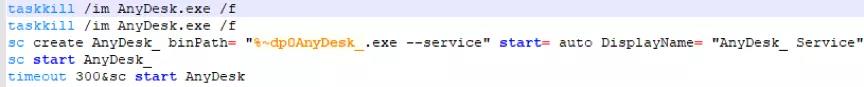

远程控制类测试样本通过二次封装anydesk软件的恶意样本,推测攻击者在获取远程控制后会使用anydesk作为后续的控制手段,也可能是攻击者在单纯地测试这种远程手段。

攻击工具包

APT-C-55(Kimsuky)组织在失陷服务器上使用和测试了多个黑客工具,其中部分工具是自研的网络武器。

‘

众所周知,网络空间成为继陆海空天之后的第五作战领域,网络空间作战应运而生,带来战争形态、作战方式、武器装备等的一系列变化,网络武器活力值自然是网络空间博弈中胜负的关键。而APT组织天书一般的代码包、数据包,在黑客眼中可是最强军火武器的宝藏。

NSA(美国国家安全局)作为全球囤积大量“高危武器与杀手锏”的网络组织,曾利用网络武器在全球掀起“血雨腥风”。2013年,美国利用“震网”病毒致使伊朗核计划流产;2017年,“永恒之蓝”从NSA武器库流出,迅速席卷全球150个国家和地区、10多万个组织和机构以及30多万台电脑,损失总计高达500多亿人民币。

网络武器堪比核武器,可能对全球关键基础设施和各国正常生产、生活均可能造成严重破坏。

而朝鲜半岛作为地缘政治极度复杂的地区,自然把网络武器视为保证其网络战斗能力的“万能剑”。因此,我们大胆猜测,此次恶意攻击活动中APT-C-55(Kimsuky)不惜投入相关资源来研发网络武器、扩充武器库的动机如下:

一是网络对抗。朝鲜半岛具有复杂的地缘政治背景,以朝韩、美韩和朝美关系为中心的政治局势一直备受国际关注。网络安全,成为唯一能在技术上打破或超越传统限制和规则的领域。因此,他们之间的网络战也随着政治局势起起伏伏。

朝鲜半岛地区APT组织高度重视网络情报收集,认为一旦有了它,便可借机利用网络武器级工具对目标系统进入渗透、窃取数据信息、破坏关键基础设施,削弱对手的战争潜力。因此,APT-C-55(Kimsuky)研发扩充武器库不仅能在国际网络攻防博弈中获得“保护伞”还能拥有作战主动权。

二是经济牟利。2020年,美国司法部宣布朝鲜半岛地区对虚拟货币交易所的黑客攻击和相关洗钱活动对全球金融体系的安全性和完整性构成严重威胁。APT-C-55(Kimsuky)极有可能开启“赚钱”模式,通过优化网络武器先进性来对目标机构进行资金的窃取、勒索。

总之,APT-C-55(Kimsuky)利用失陷服务器进行网络武器测试的目的昭然若揭:掌握最新的漏洞武器,以政治或经济为目的针对目标发起更加精准、致命的攻击。360政企安全集团高级威胁研究院的此次追踪披露让该组织的网络武器“大本营”无处遁形。

此外,360政企安全集团高级威胁研究院还在失陷服务器的样本中发现了挖矿勒索的攻击痕迹,“info.exe”、“xmrig.exe”、“mail@rapid2019.com.url”、“recover.txt”等文件也出现在失陷服务器的文件系统中。

进一步探究攻击“武器”

Kimsuky狩猎套路浮出水面

近日,360政企安全集团高级威胁研究院在日常高价值样本狩猎过程中,捕获APT-C-55(Kimsuky)组织利用商业软件Web Browser Password Viewer进行攻击的可疑活动,攻击目的是为了收集用户浏览器密码信息,该APT组织近期似乎又再次“蠢蠢欲动”。

经过多年持续的跟踪分析,360政企安全集团高级威胁研究院发现APT-C-55(Kimsuky)作战的技术手段、行事颇有章法。

套路一:

APT-C-55(Kimsuky)擅长以社会热点事件作为诱饵,通过鱼叉式网络钓鱼向受害者投递诱饵文档,获取受害者信任后窃取用户信息。常用的攻击载荷为带有漏洞的hwp文件、恶意宏文件、释放载荷的PE文件等,其善于利用含有漏洞的hwp文档(hwp格式是韩国主流文字处理软件Hangul Office专用的文档格式,也是政府使用的标准文档格式之一)释放诱饵文档可执行文件,office文档则利用恶意宏脚本。

套路二:

为了更好完成“社会工程学”的攻击精髓,APT-C-55(Kimsuky)会花很长时间融入相关行业圈,伪造行业机构身份、行业人物角色以骗取行业目标人群的信任并吸引目标用户查看并执行附件。

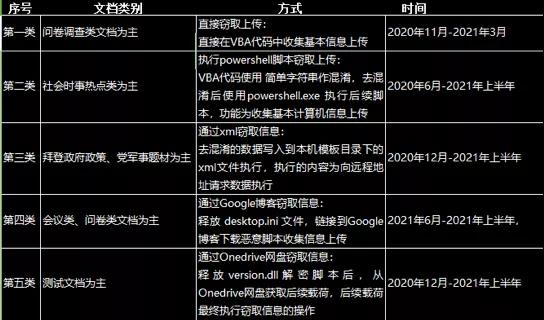

经过多年追踪分析,360政企安全集团高级威胁研究院根据攻击流程将APT-C-55(Kimsuky)2021上半年常使用的诱饵文档大致分为五类:

APT-C-55(Kimsuky)此次活跃背后是否伴有其他攻击行为目前不得而知,360政企安全集团高级威胁研究院将持续跟踪,研究攻击技术的演变,提供更有效的安全防御策略。

总结:

2020年,美国国务院、财政部、国土安全部和司法部发布联合公告,向全世界警告朝鲜半岛相关黑客组织给全球银行及金融机构带来“严重网络威胁”,同时还提供了一份广泛性的朝鲜半岛网络威胁指南,帮助国际社区、行业及他国政府防范朝鲜半岛的非法活动。

朝鲜半岛被美国“官方”认证为有能力进行影响美国关键基础设施的破坏性网络活动,而APT-C-55(Kimsuky)作为朝鲜半岛地区的王牌黑客组织,其技术攻击实力、前所未有的耐心及周密的筹划能力都成为其攻击利器。

纵览该APT-C-55(Kimsuky)组织的多次攻击活动,360政企安全集团高级威胁研究院发现APT-C-55(Kimsuky)善于利用社会热点事件作为鱼叉攻击的诱饵,同时善于使用各种脚本如vbs、bat等组成的攻击链。

值得注意的是,APT-C-55(Kimsuky)不仅针对重要目标发起持续性的定向攻击窃取情报,还会利用第三方云盘中转恶意代码,积极地利用入侵网络中存在漏洞的服务器,将失陷服务器转化为攻击测试、挖矿和命令控制的网络基础设施。可见,APT-C-55(Kimsuky)早已有了自主研发网络军火武器的意识与能力,甚至可以说其能力不容小觑。然而APT-C-55(Kimsuky)狡猾多变的攻击手法令人防不胜防,一旦攻击成功,将给相关机构带来严重损失。

360政企安全集团高级威胁研究院会持续追踪该组织相关攻击活动,同时提醒相关组织机构提高警惕,企业和个人用户需要加强网络边界入侵防范和管理,对暴露在互联网上的网络设备、服务器、操作系统和应用系统进行安全排查,针对自己的网络资产做好安全防护,以免沦为APT组织的“傀儡”帮凶。

参考:

https://mp.weixin.qq.com/s/og8mfnqoKZsHlOJdIDKYgQ

https://mp.weixin.qq.com/s/pkCK1ryXvGWFuoHQk9Rahg

https://mp.weixin.qq.com/s/pkCK1ryXvGWFuoHQk9Rahg

360高级威胁研究院

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。