国内首家!如此渗透网络360也能拦截!

合法远控变渗透工具

随着远程办公这一办公形式逐渐被越来越多的政企单位所接受,各类远程控制或远程管理软件也理所当然的被愈加广泛的应用开来。加上此类软件的远程控制功能原本也在各类企业的服务器或工作站系统中发挥着重要的作用,最终导致了越来越多的黑客开始对这类软件虎视眈眈。

近一段时间,就出现了不少利用这类合法远程控制类软件对政企单位进行网络渗透的案例。也正因为执行功能的都是正规厂商发布的合法软件,这也导致了此类渗透的前期准备工作一旦完成,后续的软件行为往往会被政企内部的安全防护系统识别为正常行为最终通通放行。所以,如何将此类渗透攻击扼杀在摇篮阶段成为了一切问题的关键。

改改配置就能为“我”所用

或许比大多数人想的还要简单,本文以广受青睐的某知名远程控制软件为例。在网络中随手一搜,便会发现大量的对此类渗透方法的分享文章。

用过此类软件的都清楚,程序运行之后会被分配到一个设备独有的ID和一个密码。而任何人只要知道了这个ID和密码,都能通过这两串简单的字符访问并控制我们的设备。

这也就给了入侵者可乘之机——只要获取到这两串字符,或者通过某种手段将其修改为入侵者指定的内容,都可以轻松的实现对安装了该软件设备的入侵。而在互联网中被广泛分享的各类教程也将都无不详细阐述了实施攻击的具体步骤。

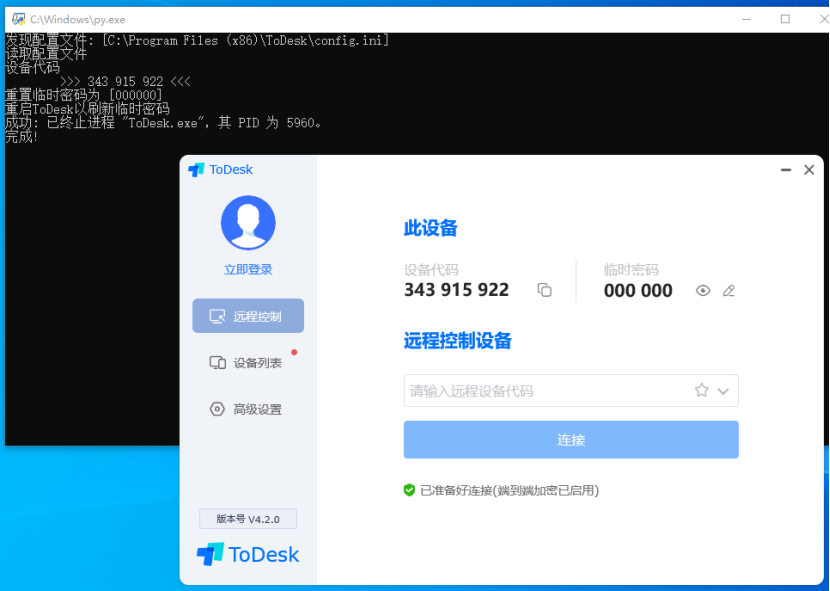

根据网络文章中介绍的方法,用脚本进行了一次简单模拟,便轻松的实现了自动读取ID同时修改随机密码并重启客户端使该密码生效的目的:

由此可见,无论是对密码的读取还是修改,都只需要很小的动作,无需投放或修改任何可执行程序都可以最终得到控制当前设备的最终目的。这对于想要对政企单位内部网络进行渗透的黑客而言,可谓是不可多得的利器。

远程协助软件防护功能为您保驾护航

针对该问题,360在国内率先推出针对性的远程协助软件防护功能。针对运行常见远程协助/控制软件的高危用户360会自动识别并加载该功能实施防护。

同时,也会全自动识别当前系统中的远程协助/控制类软件,并生成对应的规则对其配置文件进行有效保护。

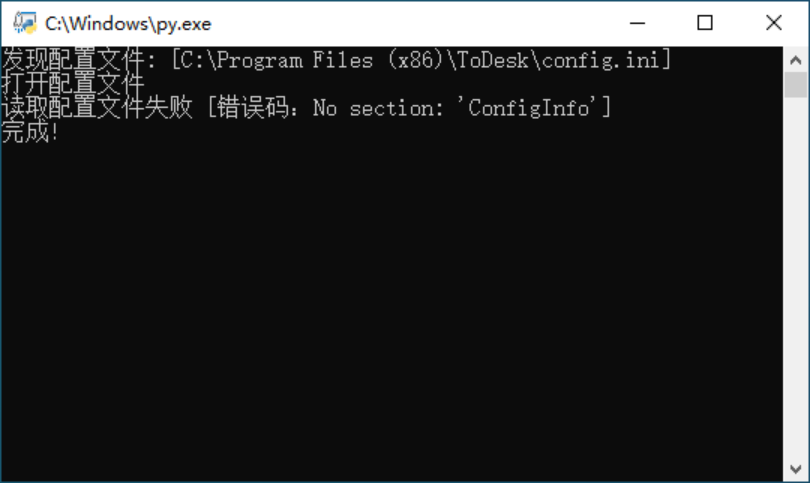

而在安装了360的设备中再次执行“渗透脚本”,瞬间便触发了防护机制进行拦截。防护弹窗如下:

同时,从脚本最终显示的执行日志来看,也再次印证了360防护的成功——读取隐私数据的操作彻底失败。此外,对于脚本后续索要执行的修改操作,360也单独进行了针对性防护以求万无一失。

所以,无论脚本是要窃取密码还是想要修改密码,都会被360完美拦截。这也就从根源上解决了此类攻击所带来的安全威胁。

安全升级永不停歇

面对不断变换的安全新态势,360秉承着不断创新用户至上、使命必达的理念总是站在第一线。通过对自身安全策略的不停精进来最大限度的保障用户安全。

但也要提示广大政企单位,关注网络安全动向,部署并正确配置360客户端。避免黑客利用此类合法程序渗透网络,进而给整个内部网络带来不可挽回的重大损失。

联系我们

联系我们