【APT情报局】起底国家级APT组织——APT-C-26(Lazarus)(中)

2021-12-30

上一期「APT情报局」《起底国家级APT组织——APT-C-26(Lazarus)(上)》,我们详尽复盘了Lazarus十数年的攻击历程。作为一个震惊业界和坊间的国家级黑客组织,Lazarus曾在全球多个行业播下无数噩梦种子,其攻击行动主要有两大目标:

一是从事网络间谍活动以获取情报;

二是从事金融犯罪活动以筹集资金(美国财政部认为,目的是用于支持该国的武器和导弹计划)。

纵观世界近现代史,大国崛起离不开金融强有力的支撑。即使被外界戏称“社会发展最为孤立神秘的国度”朝鲜,也深谙此道。尤其在日益严峻的经济制裁下,金融犯罪成为他们最关键的“战场”。

根据360高级威胁研究院的长期追踪,自2014年起,Lazarus的“敛财”攻击达到制高点,美国、孟加拉、俄罗斯、挪威、墨西哥、澳大利亚、印度、波兰、秘鲁等国的金融市场无一幸免,主要手段包括入侵金融机构、银行网络、ATM机和SWIFT系统,从而转走大量资金。

Lazarus转战加密数字货币

超6.4亿美元数字货币“不翼而飞”

但是近几年,比特币和加密数字货币价格的疯狂暴涨,Lazarus将攻击从传统金融行业逐步转向数字货币市场。随后一个接一个关于数字货币交易所遭到不明黑客洗劫的消息传遍币圈,Lazarus逐渐成为世界上最“赚钱”的加密货币黑客集团。

据360高级威胁研究院发现,Lazarus组织从2016年开始转战数字货币领域,从2017年开始相关攻击逐步异常活跃。攻击目标主要为全球范围内数字货币交易所,涉及日、韩、新加坡等亚洲国家。如下表所示,2017年至2019年期间,全球数字货币交易约6.4亿美元的数字货币被Lazarus组织盗取,其中,youbit在经历两次黑客攻击后,直接申请破产。

其中Coincheck交易所失窃,是加密数字货币史上最严重的盗窃事件。据悉,2018年伊始,唱着《月球与虚拟货币与我》出道的全球首个数字货币女团Kasotsuka Shojo在完成一场演出后却无法收到她们的酬劳,因为1月26日,存放她们200万日元演出酬劳的,同时也是日本最大的加密货币交易所Coincheck遭黑客入侵,当时价值约合5.34亿美元的加密货币失窃。

Lazarus最近的一次攻击,是今年11月5日刚发现的bZx私钥泄露事件。卡巴斯基调查分析,发现Lazarus执行了针对bZx开发者的网络钓鱼攻击,导致保证金交易借贷平台bZx在Polygon和BSC部署的私钥被泄露,最终造成超过5500万美元资金被盗。

2018年,针对某交易遭遇定向攻击,攻击者通过社会工程学方式进行攻击,前期伪装身份沟通骗取加密货币机构核心人员的信任,随后伪造数字货币问卷调查文档进行攻击。最终通过溯源关联分析,确认此次攻击和Lazarus组织相关。

2019年,针对数字货币交易所大规模集中攻击。去年,在数字加密货币的“Celas Trade Pro”遭遇网络攻击后,360高级威胁研究院持续跟踪,发现该组织的攻击仍处于活跃状态,并启动新的“Worldbit-bot”等一系列攻击活动。经360安全大脑进一步追踪溯源,最终确认,这是Lazarus组织针对OKEX等多家知名数字货币交易所发起的攻击行动。

2020年,暴风行动-利用MATA框架攻击事件。今年,卡巴斯基披露了一个多平台恶意软件框架——MATA。360安全大脑对其进行进一步追踪溯源,发现了一类利用MATA框架针对加密货币行业相关人员的攻击活动。不管是攻击目标所属的数字金融业,还是攻击技术手法采取的后门程序攻击,都间接显示MATA框架可能和Lazarus 组织存在关联。

值得注意的是,安全机构还多次在Lazarus的攻击活动中捕捉到了勒索软件的踪影。在360高级威胁研究院发布的《2021年上半年全球高级持续性威胁(APT)研究报告》就提到,今年的攻击活动中出现了勒索软件攻击,而这并不是Lazarus组织首次涉及勒索软件,2020年卡巴斯基就披露了Lazarus组织运营的VHD勒索软件。勒索攻击和APT攻击之间的交集逐渐增多,勒索攻击更像是一场精心策划的APT攻击中的烟雾弹,将其真实攻击意图掩盖。

“谋财”招式花样繁多

Lazarus定制化武器助其屡屡得手

随着360高级威胁研究院对Lazarus组织的进一步分析窥探,我们发现,Lazarus组织在“谋财”方式上,也颇具手段。面对攻击对象差异性,其攻击招式更是“因地制宜”。

一招是大众化攻击,以鱼叉邮件为主的定向攻击。

在初始攻击环节,Lazarus组织往往以鱼叉邮件为主。之外,还通过网盘传播,或者伪装官网的方式进行投放。另外,据相关情报线索反馈,该组织也会采用网站挂马、行业论坛散布后门等方式,不过此方式多用于对境外国家的攻击。

然而,无论采用哪种传播途径,最终投放的是捆绑后门的应用软件或漏洞文档,其中以前者居多,而且主要选择仿冒该领域常用的数字货币交易软件。

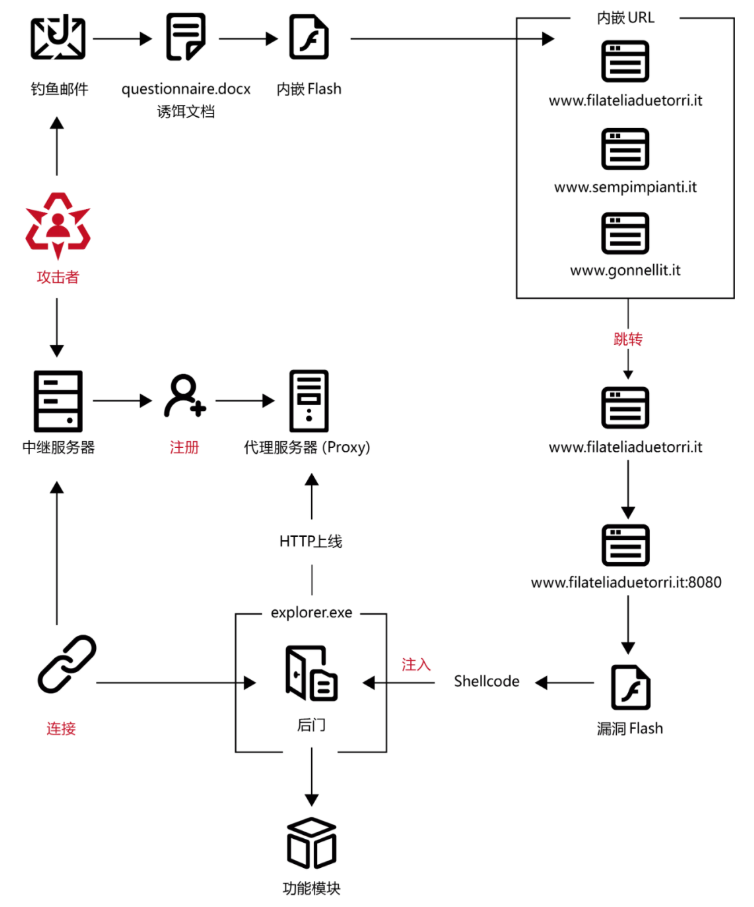

(邮件攻击投放流程)

另一招是定制化攻击,围绕数字货币话题为诱饵社工。

围绕数字货币领域相关话题,针对重点目标用户(如交易所管理层人员),Lazarus组织展开相应定制化的诱饵社工。而针对开发、运维等人员,则会选择伪装相应软件进行诱导植入,我们归纳为以下三方面:

1)利用数字货币类定制化资讯

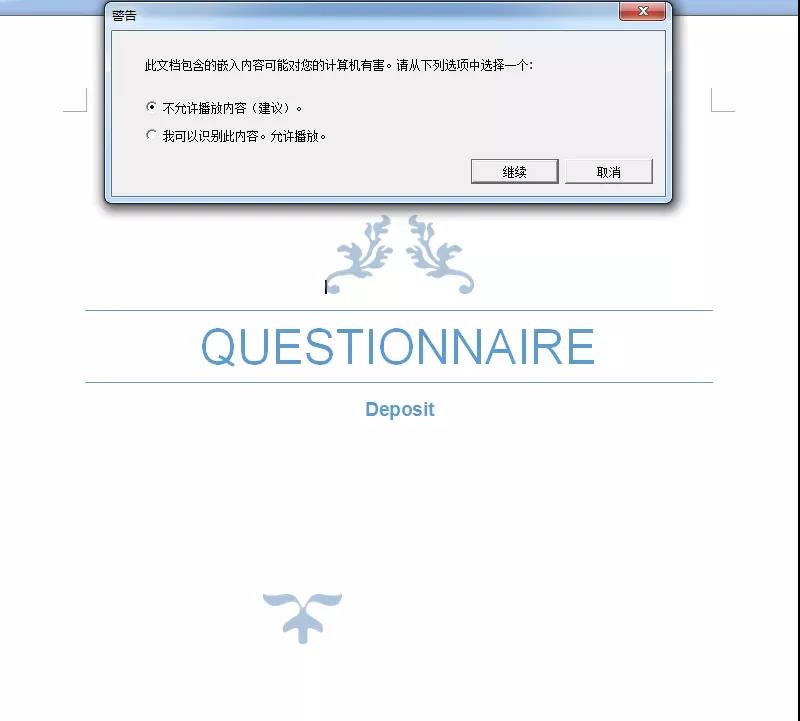

利用比特币数字加密货币调查问卷展开攻击,受害者打开文档后将触发播放远程的flash漏洞文件,执行恶意代码安装木马程序。

(调查问卷文档)

2)伪装自动化交易软件

Lazarus模仿开源交易软件“Qt Bitcoin Trader”开发了一款名为“Celas Trade Pro”的数字加密货币交易软件,同时又定制了相应的网站和签名。攻击者通过邮件定向推广带有后门的Celas Trader诱使目标币所工作人员下载使用。

(精心构造的CelasTrade Pro官网)

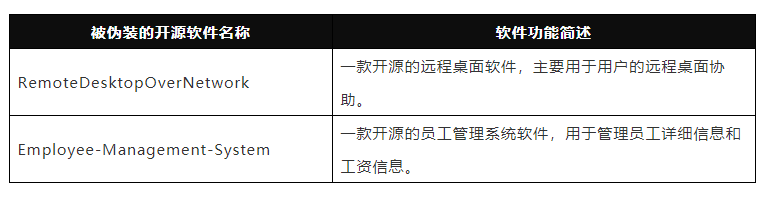

3)其他定制化软件

监控发现除了伪装数字货币交易软件以外,攻击者也会选择性的伪装成如IT运维类、人事办公类的软件,进一步我们发现这些受影响用户也都是相关交易所的工作人员。

总结

当前,数字经济发展迅猛,新一轮基于区块链和数字货币的数字化和信息化革命已在全球多国拉开序幕,然而面临的安全风险和挑战也在逐渐升级。

网络安全攻击者从黑客个人到网络犯罪集团、网络恐怖组织,再到国家级黑客力量的升级转变。正如国家级黑客Lazarus组织把“难以察觉的偷窃”作为他们最重要的行动宗旨,他们对恶意软件进行大量的专项开发和调试,用于让自己的攻击行为“合法化”。

而比这更加可怕的是,他们的主要意图不仅包括了偷盗交易所相关数字资产,更不排除进一步窃取核心机密资料的危险动机,党、政、军、企以及关键个人成为了新的攻击靶心。

安全是数字经济的重中之重,如何应对这类高级威胁,如何加强排查和防范金融行业风险;尤其面对数字货币这类新兴领域的网络渗透攻击,如何做好安全防护,这都将成为国家发展、国家安全,以及网络安全企业及研究人员所要解决的艰巨挑战。

最后,关于360高级威胁研究院:

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。

联系我们

联系我们