360文件威胁分析系统

需求分析

特制木马,尤其是伪装和嵌入文档的木马,一直并将持续是网络攻击中的主要手段。

国家部委、运营商、金融等多个行业,均出台相关政策,要求防范计算机病毒、恶意代码、新型攻击。

目前大部分客户多停留在杀毒软件或单一技术上 ,能检测已知病毒木马,但漏报率高(特征库检测居多),难以全面检测特制的恶意代码,无法覆盖勒索软件、挖矿木马、钓鱼邮件等典型攻击场景。

产品概述

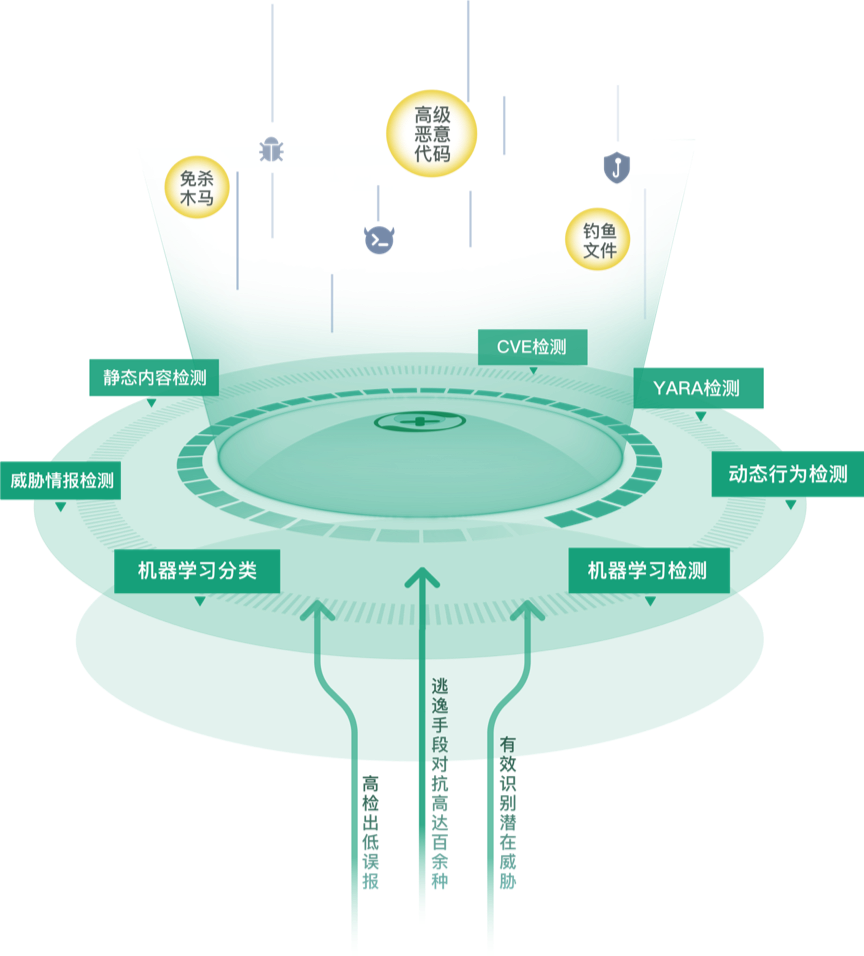

360文件威胁分析系统是一款专门检测恶意文件的软硬一体化设备,尤其是免杀、高级恶意代码、钓鱼邮件等高级网络攻击。该系统综合采用了静态检测、沙箱动态检测、威胁情报检测、机器学习等7种检测技术,拥有强大的逃逸对抗技术,能实现高检出、低误报,有效识别存在或潜在的恶意文件威胁。

功能介绍

技术优势

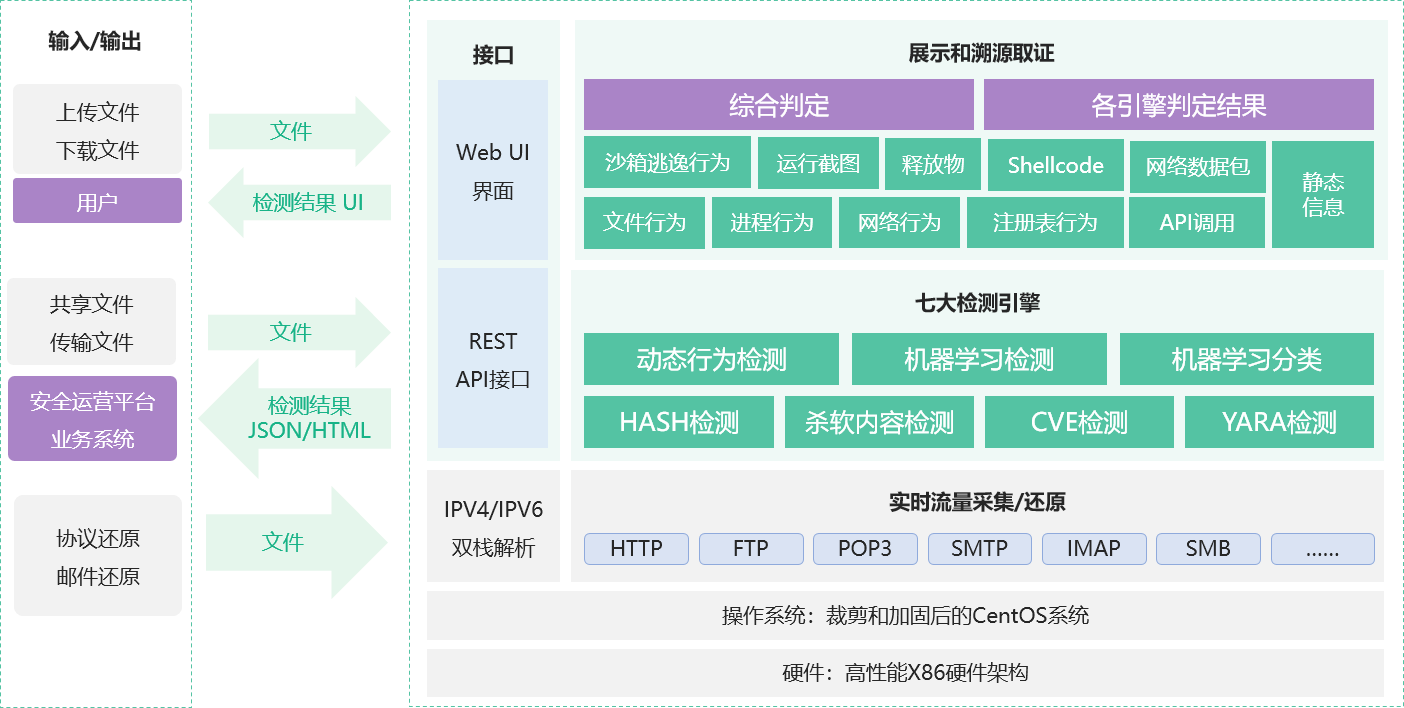

七大检测引擎

七大检测引擎

七大检测引擎层层过筛,动静结合检测已知、未知威胁。除具备与IDS、杀软等安全产品类似的特征方式检测引擎外,采用行为分析、机器学习算法等新兴的技术,动态识别恶意文件攻击行为,有效检出未知威胁。

反逃逸对抗

反逃逸对抗

国内领先的反虚拟机逃逸对抗技术,有效识别高级恶意软件的逃逸行为,能够针对特种木马等恶意代码反虚拟机检测技术进行规避,避免恶意代码绕过。

样本激活

样本激活

内置多种恶意样本激活方式,有效触发样本威胁行为,最大程度发现恶意代码逃逸和各种新型网络攻击。

智能研判

智能研判

预置10+个机器学习算法模型,不仅能对PE、office、PDF、脚本等文件类型采取专有模型进行精准检测,还能对所识别的恶意文件判定威胁类别,文件检测召回率最高可达99.77%。

威胁情报

威胁情报

基于EB级数据提炼的高价值威胁情报,可以快速匹配恶意样本关联的文件信誉信息、漏洞信息、APT组织信息、勒索病毒家族信息,快速识别漏洞利用、木马、蠕虫、病毒、黑客攻击、勒索挖矿软件等已知恶意威胁,高检出、低误报,隔离网中也可高效检测。

产品特点

深度分析 高效运营

部署方案

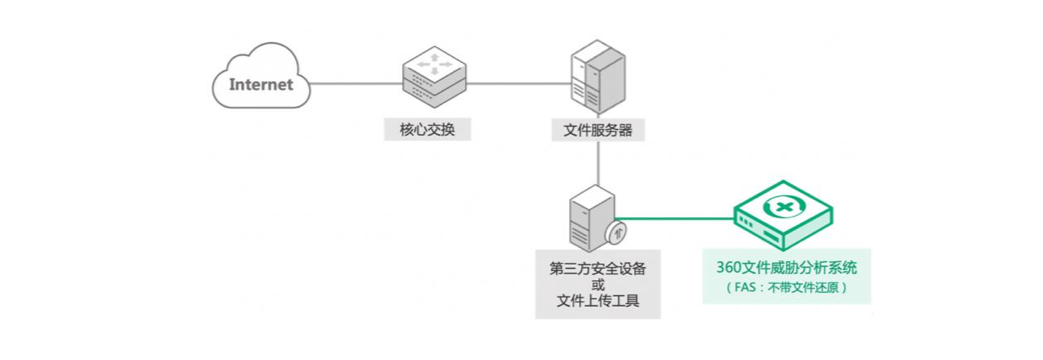

360文件威胁分析系统标准版(FAS)适用于业务系统、跨网、第三方安全安全设备文件检测场景。

标准版不带文件还原功能,需与具备文件还原功能的第三方安全设备搭配使用或定制文件上传工具,将待检测文件上传至系统,系统对上传的文件进行检测,系统检测到威胁,通知用户干预或者工具自动处置。用户也可以通过系统的后台管理界面查看文件检测结果及详细报表。

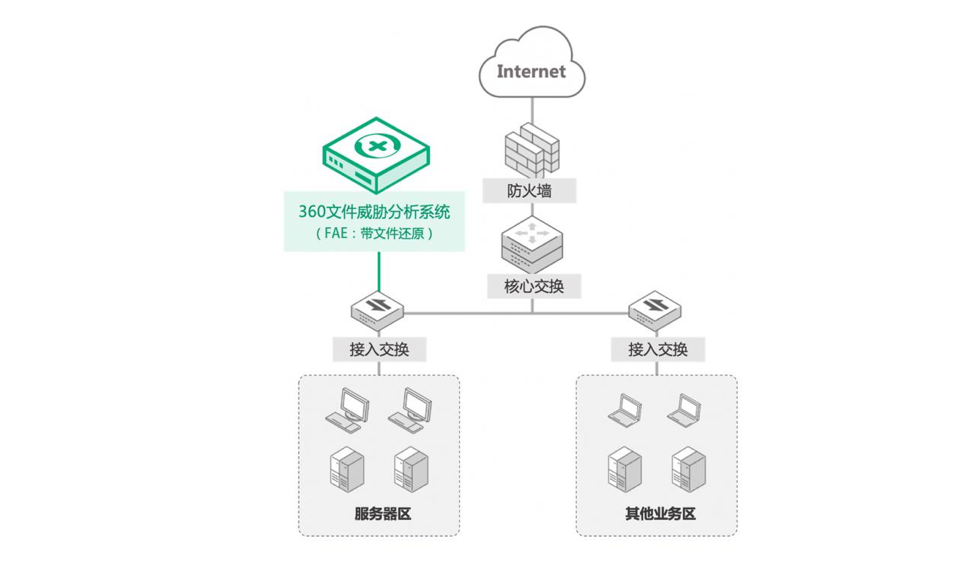

360文件威胁分析系统企业版(FAE)属于全功能版,适用于邮件附件、APT威胁监测场景。

企业版自带文件还原功能,可直接旁路镜像部署在核心交换,将网络中原始的流量还原成协议会话和文件,系统再对还原出来的文件进行静态+动态技术结合的深度分析。一方面,用户可以通过Web管理界面查看检测的详细结果用于分析和取证,另一方面也可以通过标准的数据接口把检测结果上传给安全分析平台进行展示分析。补充安全分析平台文件威胁分析能力。

典型应用

- 接入邮件服务器流量,还原邮件附件,重点监测钓鱼邮件。

- 攻防演练和重保常态化,客户期望能尽早发现攻击方的入侵行为。

- 攻击方惯用免杀木马进行邮件钓鱼突破内网、上传webshell控制网站、挂马或替换内网文件方式扩大战果。客户希望监测攻防演练期间攻击团队的钓鱼邮件,及时告警和溯源钓鱼邮件的C2地址。

- 针对已知APT威胁,360文件威胁分析系统内置强大的病毒库、威胁情报、漏洞特征实时检测各类已知网络漏洞攻击和入侵行为;

- 针对未知恶意文件攻击,360文件威胁分析系统使用虚拟化沙箱技术、AI建模分析技术针对流量中鱼叉钓鱼攻击、水坑攻击等典型APT攻击技战法进行检测发现。

- 政府、金融、运营商、能源、医疗、教育行业,希望检测钓鱼邮件,但又缺少邮件附件深度检测能力。

- 钓鱼邮件是APT攻击中最常用的攻击手段之一,经常被攻击者用于寻找防御突破口。尤其在近两年攻防演练和重保已成为常态化手段

- 部署360文件威胁分析系统企业版设备,接入邮件服务器流量,还原邮件附件,重点监测钓鱼邮件。

- 融合动态沙箱检测、行为分析、威胁情报、机器学习等多项关键技术对邮件附件进行深度分析,弥补传统邮件网关过滤技术的不足。

- 防范攻击方通过免杀木马病毒绕过终端的杀软或者EDR检测进行邮件钓鱼渗透到内网。

- 若监测到钓鱼邮件,及时告警、溯源钓鱼邮件的C2地址,及时下线处置。

- 政府、金融、军队、能源行业,希望确保外网文件安全再导入到可信内网。普通杀软无法检测免杀木马。

- 文件摆渡、文件服务器、网闸作为文件存储和分发,容易被攻击者、勒索软件利用,分发恶意代码,攻击终端或内网;

- 内网防护薄弱,杀软等安全设备升级慢。

- 部署360文件威胁分析系统标准版,将文件通过API发送给360文件威胁分析系统。360文件威胁分析系统对上传文件进行静态+动态深度分析,并将检测结果通过Syslog转发给用户。

- 网闸、文件服务器等中转设备根据检测结果,处置/标记/隔离恶意文件。

- 将检测后安全的文件导入内网使用。

- 政府、金融、军队、能源行业,希望发现、阻止、逆向高级恶意代码的攻击行为。

- 尽可能快的发现其恶意文件攻击痕迹;

- 帮助判定威胁类型、攻击者意图、危害程度;

- 最大程度的降低攻击者造成的危害,缩短攻击者在内网环境中的停留时间。

- 360文件威胁分析系统使用多引擎AV、威胁情报、漏洞特征检测等技术对文件进行多维检测;

- 采用沙箱和AI技术实现捆绑攻击、摆渡攻击、窃密木马等关键场景的智能分析,并充分提取文件样本的元数据。

联系我们

联系我们