需求分析

企业网络安全防护形势日趋严峻,即使布上各式的防护设备,原有的安全检测手段也已经无法抵御日益更新的所有攻击手法。面对0day 漏洞和各种payload 的各种变形时,仅依靠专家规则定期更新的安全设备无法及时应对和检测。难以应对层出不穷的变种攻击手法。

针对日益更新的攻击手法和威胁,企业安全管理者可能存在以下问题:

1. 企业是否被入侵?

2. 企业哪里存在安全漏洞?

3. 安全漏洞造成了什么危害?

4. 黑客到底是怎么进来的?

5. 面对黑客入侵怎么应对?

当内部系统或业务系统发生异常时,无法在第一时间定性问题、了解系统是否被入侵。当知道系统被入侵了,或有敏感信息泄露,造成巨大损失,无法知道哪里存在安全漏洞,不清楚系统何时被入侵。面对业务系统多而复杂的情况,内外网多处都可能受到威胁,真正发生安全事件时,难以溯源分析黑客攻击行为并还原攻击链。

产品概述

360全流量威胁分析系统是基于机器学习技术自主研发的新一代安全产品,其主要目标旨在适应攻防的变种和更新发展,准确监控网络传输或者系统的入侵动作,并预测黑客的下一步攻击行为。实现了动态地、主动地检查是否有可疑活动或者违反企业安全策略的行为;并及时针对可疑行为发出警报或者采取主动反应措施。实现事前告警、事中预测、事后取证,为企事业单位用户提供高检出、易运营、可追溯的网络入侵检测解决方案。

功能介绍

采用无规则检测,有效的对抗攻击变形,降低误报率,增加逃逸难度。利用机器学习算法的泛化能力,拥有识别部分0day的能力。

自动发现攻击线索,从告警运营转换为事件运营,减少日常安全运营工作量。解决传统安全设备海量告警却无法直观发现问题的困境,生成高精准度的攻击成功告警。

以360安全大数据为基础作为模型训练数据,提高模型识别准确率。拥有360安全大脑提供的精准安全知识。

技术优势

拥有高性能的处理能力,单机最高可处理10G网络流量,此外集群部署可以满足大型企业100+IDC规模的实时入侵感知需求。

拥有对攻击进行实锤告警的能力,以黑客攻击视角进行检测,会对每一个访问响应做判断,因此能够实时发出攻击成功的告警。

能为客户提供基于自身流量的精准攻击标签数据,为企业在未来深度学习的战场上提供坚实的数据基础。

使用无规则攻击检测,即使用模型引擎检测流量中的攻击行为,增加了检出结果的精确性和识别未知攻击的能力。相比传统的全流量入侵检测系统,大大降低了误报率,提高运营效率。

通过观察入侵动作在攻击链模型的位置信息,它能在攻击事件正在进行时,预测该入侵事件的下一步动作。基于360安全大脑,能较准确地预知攻击者的攻击思路,化被动为主动防护企业信息财产。

可以识别出已知的各种payload变形和部分0day漏洞,例如可预见的Struts2系列漏洞、SQL注入类漏洞、Java反序列化漏洞、CMS类型漏洞等。它使用模型引擎检测攻击行为,可以对行为本身做识别,而不用规则正则式匹配。

攻击者入侵动作还原描绘能力。通过检测流量中存在的威胁行为,按照攻击链理论将入侵动作映射到攻击链模型上。

攻击者入侵动作还原描绘能力。通过检测流量中存在的威胁行为,按照攻击链理论将入侵动作映射到攻击链模型上。

典型应用

问题:自动发现攻击线索,从告警运营转换为事件运营,减少日常安全运营工作量。解决传统安全设备海量告警却无法直观发现问题的困境,生成高精准度的攻击成功告警。

解决:通过自身高性能处理能力,监控企业南北镜像流量、东西镜像流量,实现实时感知黑客入侵,帮助企业管理者快速了解当前企业总体安全威胁状况。安全运营人员可以通过360 全流量威胁分析系统提供的精准告警和安全事件进行处置与研判。

问题:企业在进行安全攻防模拟演习时,对于攻击方的行为往往只能通过报告进行发现,攻击方的攻击方式与动作是否合规,演习结束清理后门时是否全部提交等问题困扰企业。

解决:通过把演习环境的镜像流量接入360 全流量威胁分析系统,就可以对攻击方的入侵行为进行全面监控,以此确保攻击动作能审计,能溯源,能研判。

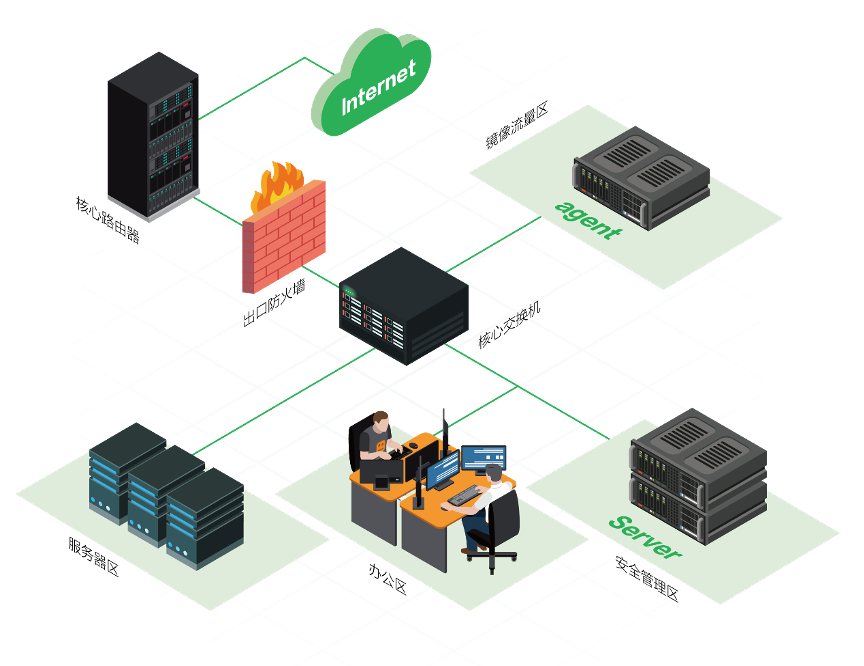

部署方案

360 全流量威胁分析系统采用本地化部署,有传感器和分析平台两部分组成。

单点部署模式: Agent * 1,Server* 1

多节点部署模式:Agent * n,Server *1

部署示意图

部署示意图

资料下载

联系我们

联系我们