需求分析

网络安全供应商Sophos针对全球进行的一项调查,结果显示,在过去的12个月里,大约三分之二的组织遭受过勒索软件攻击。到目前为止,在Sophos调查的所有行业中,勒索软件攻击至少袭击了一半的组织。结论是:没有行业是安全的。

安全漏洞,作为网络安全领域的核心问题之一,给全球各地的组织和个人带来了巨大挑战。各种类型的安全漏洞层出不穷。这些漏洞不仅威胁着网络系统的正常运行和数据安全,更可能对国家安全、社会稳定和经济发展产生深远影响。

传统边界安全设备,对于不同安全域、异构的交换共享业务场景中,难以实现网络安全隔离与数据的外部共享。低安全域与高安全域通信链路的物理实时连接,无法阻止未知的新型病毒和攻击手段穿透防火墙、IDPS等对内部网络发起攻击和传播。

产品概述

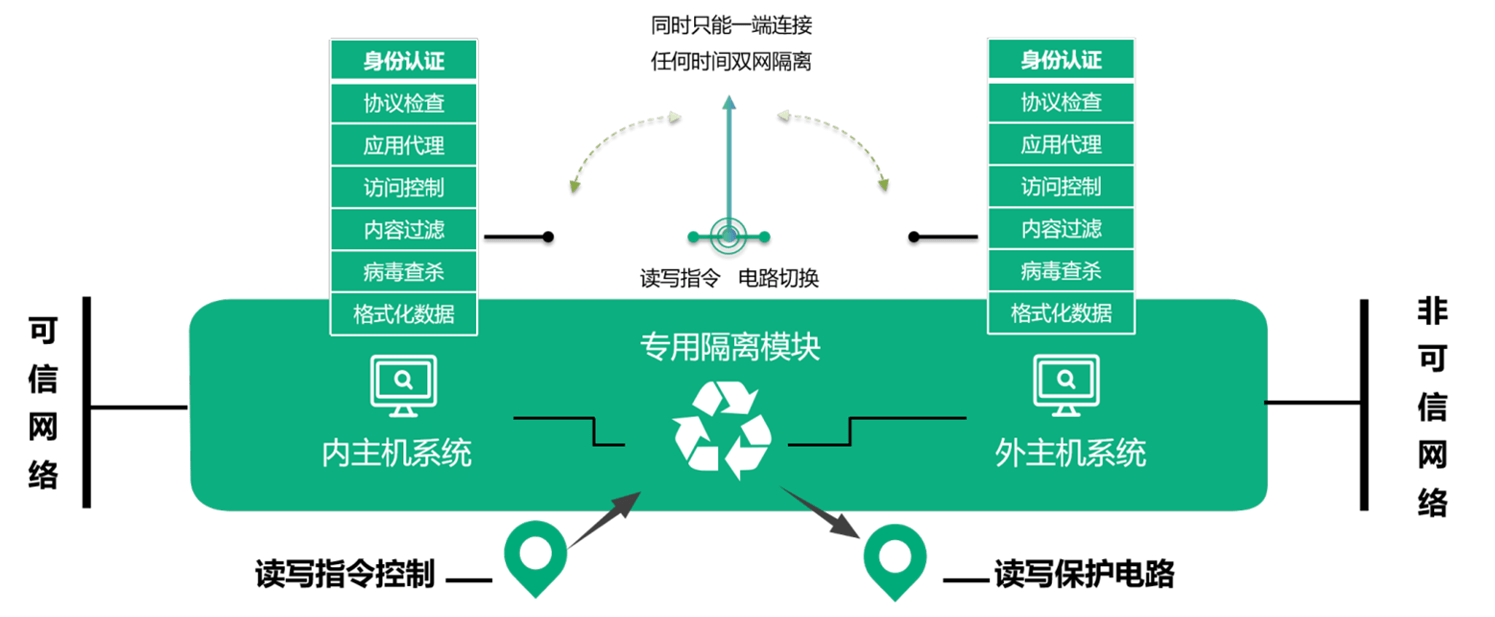

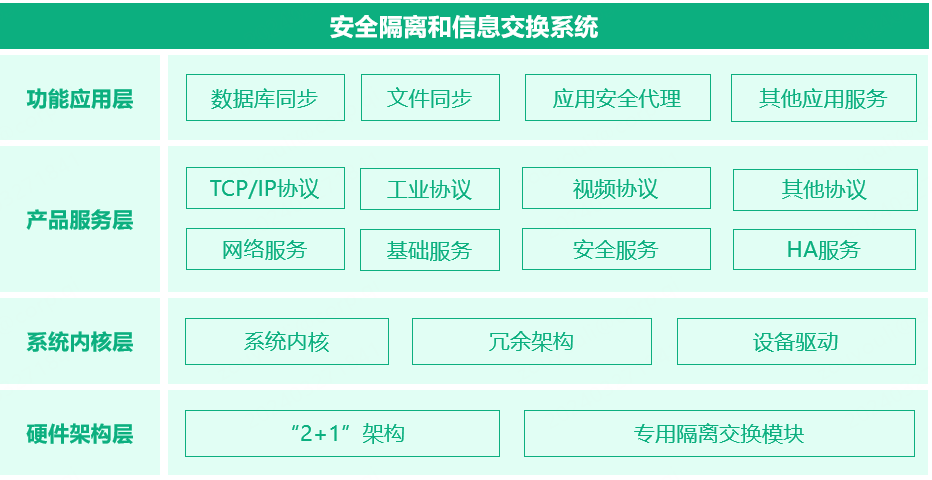

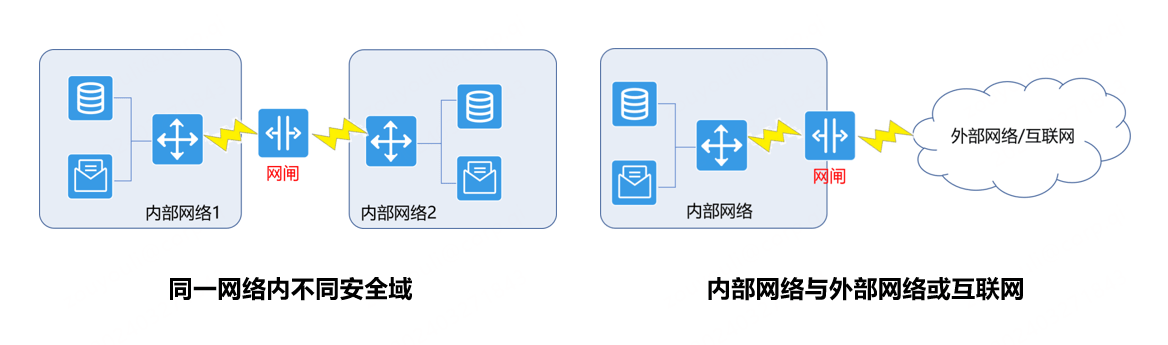

360安全隔离和信息交换系统,简称“网闸”,采用“2+1”结构,通过使用隔离卡连接内外网独立主机系统,两个独立主机系统之间不存在通信的物理连接和逻辑连接,直接的数据传输不存在任何的TCP/IP协议信息,只有格式化数据块的无协议“摆渡”,被隔离网络之间的数据传递方式采用完全的私有方式,不具备任何通用性,完全模拟在两个隔离网络之间进行人工的信息交换,实现不同安全域之间的安全隔离和高效的数据交换。系统集成安全隔离、实时信息交换、协议分析、内容检测、访问控制、安全决策等多种安全功能为一体,在实现网间安全隔离的同时,实现高速的、安全的数据交换,提供可靠的信息交换服务。

功能介绍

技术优势

可靠的硬件架构设计

可靠的硬件架构设计

采用“2+1”系统架构,即“内网主机”+“隔离模块”+“外网主机”架构;隔离模块使用专用驱动,固化于硬件中,防篡改,不易受黑客攻击,使得内外网完全隔离;内外网主机系统提供独立的HA接口和管理接口,硬件支持双机热备,通过软件对电源的控制可以实际内网网的同时切换。

模块化软件设计

模块化软件设计

内/外网主机系统软件完全模块化设计,各模块以Linux系统平台为基础,但不依赖于Linux具体版本,Linux内核升级对上层应用无任何影响,系统软件定期更新,保证系统本身的安全性;采用基于Linux内核的专用的操作系统内核实现对应用进程的统一管理;内/外网交换模块使用专用驱动,保证隔离模块本身的安全性;内网外网管理接口和业务接口分开,通过独立的管理接口进行管理;支持基于软证书、USBkey的安全管理方式。

并行处理交换设计

并行处理交换设计

软件架构采用并行处理,保证多核CPU的最有限利用;通过线程池、零拷贝等技术解决了过滤应用层数据的性能瓶颈,包括内容过滤、病毒扫描、命令过滤等;交换模块采用交换矩阵方式,有力提高交换性能;CPU使用多核CPU,业务网卡支持多队列模式,每个CPU队列监控一个网卡队列数据,保证接收数据的高效性;并行处理技术解决了应用层数据的性能瓶颈,包括内容过滤、病毒扫描、命令过滤等。

可靠的数据摆渡设计

可靠的数据摆渡设计

使用前向纠错编码技术实现对数据的校验,采用动态流控技术,基于优先级和业务权重赋值等策略保证重要数据的安全交换。

产品特点

部署方案

典型应用

- 近几年,随着“互联网+”的高速发展,越来越多形式各样的外联业务需要接入医院内网的信息系统。

- 内外网安全隔离需求

- 跨网数据交换需求

- 满足公安部门监管需求

- 在医院信息内网与外网之间部署网闸,在保持内外网络有效隔离的基础上,实现两网间进行安全的、受控的数据交换。

- 广电融媒体平台需要通过不同接口同步推送到新闻网、微博微信、收集APP等不同媒体平台,同时也需要将制作的内容同步到播出与电台系统通过电台电视播出。

- 广电融媒体边界安全隔离需求

- 单位内所制作的内容同步互联网需求

- 对生产出的网络信息元素进行有效隔离,在融媒体平台域和对外宣传域之间部署网闸,实现不同网络区域(安全域)之间的融媒体文件的安全传输。

- 由于担心生产控制网被攻击导致无法生产,工厂往往将生产网和办公网完全隔离。在等保2.0工控安全扩展要求中,也提到了“工业控制系统与企业其他系统之间应划分为两个区域。

- 生产网与办公网的安全隔离需求

- 工业协议解析、数据同步、代理访问需求

- 满足公安部门监管需求

- 工业网闸专用于工控场景的网络边界物理隔离。产品通过工业协议解析、数据同步、代理访问等技术,实现不同安全域间的访问控制、协议转换、内容过滤和信息交换等功能。

联系我们

联系我们