360 漏洞云渗透测试平台

需求分析

- 渗透测试过程不透明

- 测试过程安全可控,是否使用违规的攻击手段,是否违法窃取数据,是否留存后门等。

- 渗透测试缺少溯源

- 测试事中或事后发生安全事件,缺少对测试过程的回溯条件。

- 渗透测试缺少阻断手段

- 测试人员的攻击行为和高风险行为操作无法进行有效阻断。

- 渗透测试缺少可视化

- 测试人员在测试过程中的攻击目标无法真实呈现。

产品概述

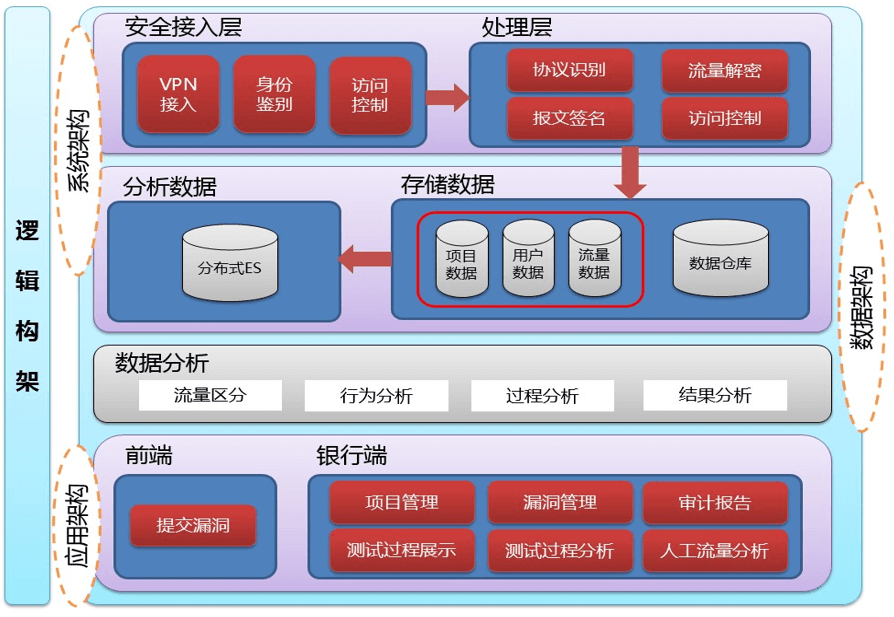

360 漏洞云渗透测试平台凭借360多年安全解决经验,在客户需求基础上提出了安全测试流量管控和测试行为审计的体系构建,为用户在渗透测试中完美塑造了人员可信、全程可视、风险可控、行为可阻、违规可溯的五可原则。

功能介绍

VPN 安全测试通道

网络攻防管理系统为不同的测试人员分配专用的 VPN 账号,在测试过程中建立专用的 VPN 安全测试通道,具有强认证功能,确保通道专人专用,并统一攻击流量入口。

接入人员流量记录

网络攻防管理系统对接入 VPN 的所有测试人员的流量进行标记签名,用于区分不同测试人员的测试流量,最终分用户生成流量的 pcap 流量包,并支持不同用户测试流量的检索溯源。

HTTPS 流量解密

网络攻防管理系统对测试过程中的 HTTPS 流量,通过中间人技术,替换 SSL 证书,解密为 http 明文流量,便于测试流量审计分析。

实时审计与行为溯源

通过安全引擎实时对流量进行审计,可审计测试人员的攻击行为和高风险行为操作,同时,存储的测试全流量亦可协助安全分析人员对测试人员的行为进行溯源。

测试过程量化统计

通过对记录的流量的分析,可量化整体测试过程,包括多少人参与了测试,整体测试了多长时间,整体测试了多少目标,每个人测试了多少时间,每个人测试了多少目标,以及每个目标的测试量。

技术优势

加密流量

解密

市面上大多数VPN只提供了接入功能,获取的流量为密文形式,而金融行业属于资金、数据密集型行业,安全测试目标多采用了 https 加密协议,网络攻防管理系统实现了 https 流量解密,可获取测试者 IP、访问 URL、访问时间等重要数据交互信息,使得后续审计、研究、备查成为现实。

安全测试过程行

为管控和审计

采用账号管理、项目管理、流量审计等多重管控手段,对测试流量打标签,实现按照安全测试人员进行流量区分和审计,主要审计是否进行撞库攻击、批量账号登录、扫描器攻击,是否存在未授权下载和上传webshell 的行为,并进行入侵回溯分析,发现风险时立刻对测试账号进行封停。

流量签名

流量签名验证以 API 的形式进行交互,传入项目相关参数,接口会对此时间段的对应项目流量进行hash,返回私钥签名后的数据及原数据,金融机构可使用公钥和原数据进行验证。

典型应用

背景

“十一重保”等特殊时期,企业对抗攻击能力较弱,无法提前全面获知内部漏洞并进行整改,无法第一时间内部解决,攻击者能够轻易突破攻击防线。

诉求

缺少专业安全团队

安全能力不足

提前预演测试

背景

1.世界领先的漏洞挖掘能力

2.真实的测试数据展示

3.提供可视化的渗透测试审计平台

4.大规模的问题同步、排查与修复

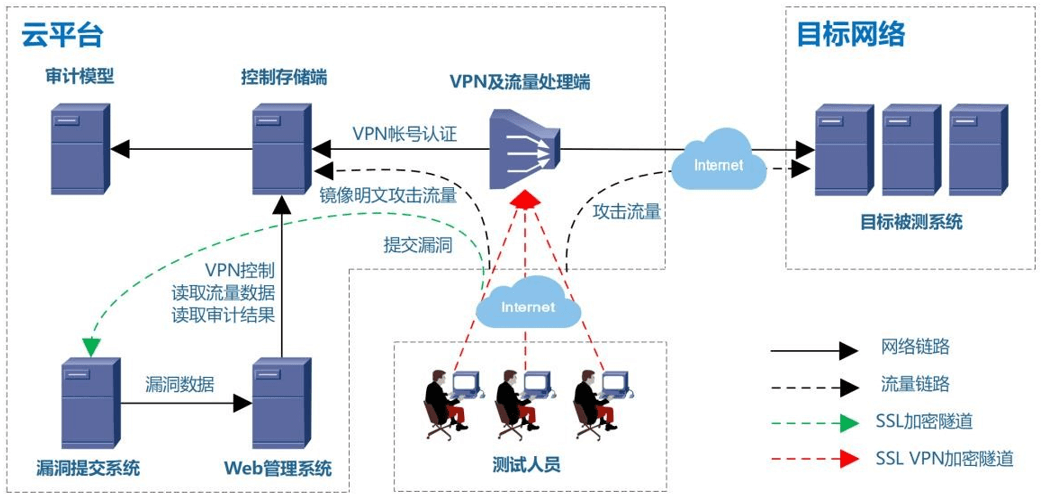

部署方案

SaaS部署示意图

联系我们

联系我们