【APT情报局 】深度揭秘APT组织——APT-C-01(毒云藤)

2021-11-10

近期,环球时报独家采访360政企安全集团,公开披露了近两年来以印度为主要代表的南亚地区APT(高级可持续威胁)组织对我国持续发起网络攻击,涉及教育、政府、航天航空和国防军工多个领域的重点机构或个人。

图:环球网相关报道截图

随着网络空间成为国际竞争博弈的新战场,APT攻击以无孔不入的触角延伸到了全世界各地,成为部分国家和地区实现其政治、经济等目的的利器,几乎所有的重要行业如政府、金融、电力、教育都受到了威胁。为达成目的,神秘的APT组织可能潜伏长达数年,一旦发起攻击往往后果严重、影响深远。

对APT组织的未知导致各行各业在面临APT攻击时茫然无措,作为国内最早对APT组织独立开展追踪溯源的网络安全企业,360政企安全集团截止目前已经持续跟踪分析的主要APT团伙超46个,包括毒云藤、美人鱼、人面狮、蔓灵花……为了让各大企业和组织提升警觉和重视,做好积极主动防御,360政企安全集团打造【APT情报局】栏目,将对近年来活跃的主要APT组织逐一进行揭秘,首期要揭秘的是——APT-C-01(毒云藤)。

APT组织概述

APT-C-01(毒云藤),从2007年就开始针对国防、政府、科技和教育等领域的重要机构实施网络间谍攻击活动,相关攻击持续至今长达14年。2018年,360政企安全集团高级威胁研究院率先披露了该组织的部分相关信息。

360政企安全集团在持续追踪分析中发现该组织在初始攻击环节主要采用鱼叉式钓鱼邮件攻击,攻击之前该组织对目标进行了深入调研和精心挑选,选用与目标所属行业或领域密切相关的内容构造诱饵文件和邮件,采用相应具体领域相关会议材料、研究成果或通知公告等主题。由于该APT组织在多次攻击行动中都使用了Poison Ivy(毒藤)木马,并且在中转信息时曾使用云盘作为跳板传输资料,这跟爬藤类植物凌空而越过墙体颇有相似之处,故360政企安全集团将其命名为“APT-C-01(毒云藤)”。

重点攻击范围

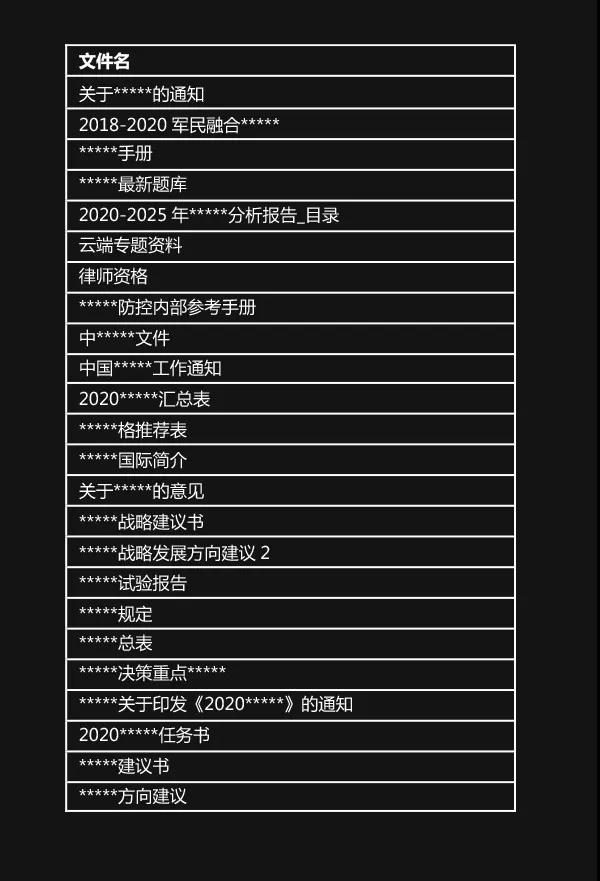

APT攻击背后往往伴随着现实世界政治、外交或军事冲突,隐藏着强烈的政治目标或者经济目标。经过长期观察,我们发现APT-C-01(毒云藤)攻击目的主要是窃取政府、科研相关行业领域的资料数据。相关数据主要以文档为主:

图:APT-C-01(毒云藤)攻击行动中使用的诱饵文件名

近年,APT-C-01攻击动作频繁。2019年上半年,360政企安全集团注意到APT-C-01组织针对科研、国防军工、航空、政府等机构进行频繁的定向攻击活动;

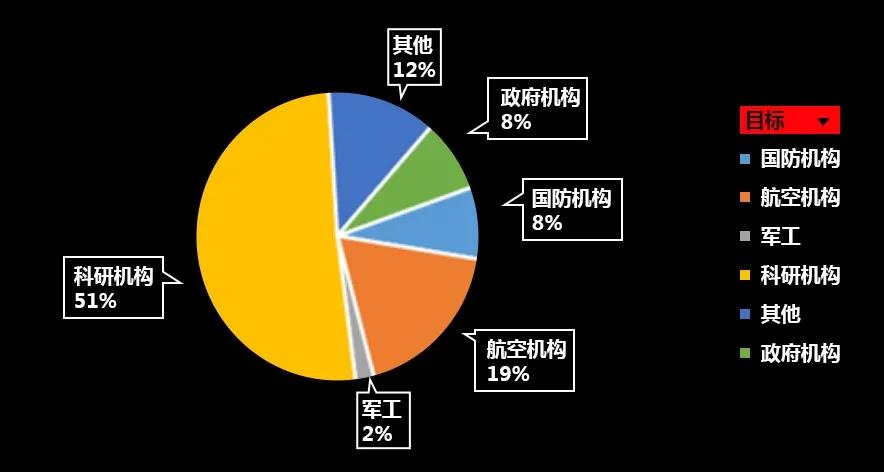

2020年上半年,在360数据可以观测的数据范围内,发现其攻击钓鱼攻击活动依然主要针对科研、国防军工、航空、政府等机构,相关分布如下。其中最多的为科研机构,占比51%。被攻击目标机构的范围分布如下:

2020年8月初开始,360政企安全集团发现该组织针对高等院校、科研机构等,进行了大规模邮箱系统钓鱼窃密攻击活动,涉及了大量的相关单位。

注:

以上首次攻击时间,是基于360政企安全集团对该组织了解掌握的现有数据进行统计的,不代表360政企安全集团已经掌握了该组织的全部攻击事件和行为。

攻击手段及典型事件

APT-C-01(毒云藤)常利用Web邮箱、Phpmail工具进行鱼叉式钓鱼邮件攻击,并对高价值目标持续渗透。该组织在攻击之前对目标进行了深入调研和精心挑选,选用与目标所属行业或领域密切相关的内容构造诱饵文件和邮件,常采用相应具体领域相关会议材料、研究成果或通知公告等主题,通过鱼叉式钓鱼邮件附加漏洞文档或捆绑可执行文件进行传播,主要投放RAT(Remote Administration Tool,远程管理工具)程序对目标主机进行控制和信息窃取,并大量采用基于NO-IP等动态域名,云盘,第三方博客作为其控制回传的基础设施。

鱼叉式钓鱼邮件攻击

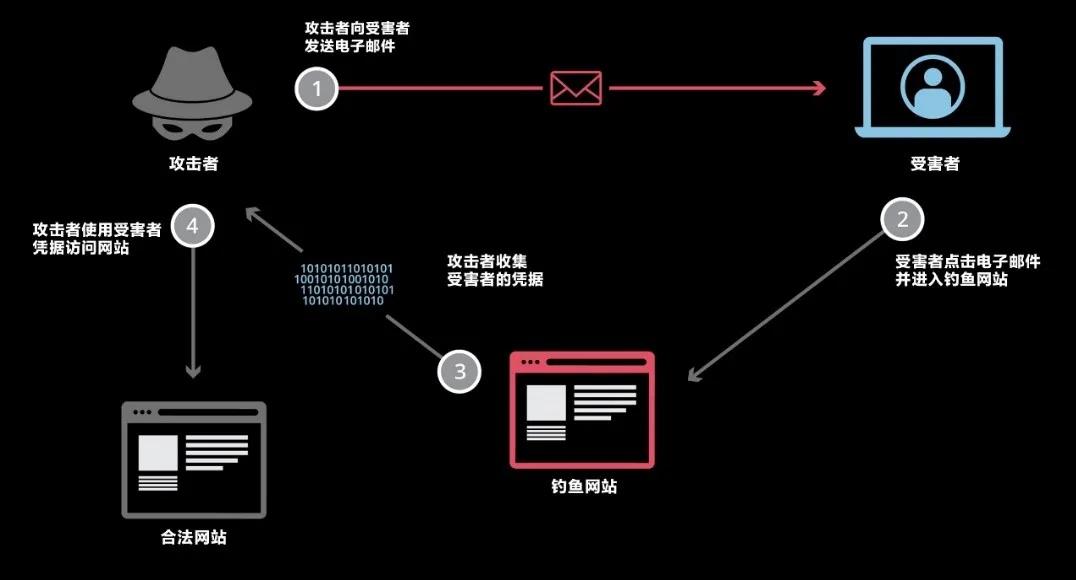

APT-C-01(毒云藤)组织早期主要针对目标发送携带恶意附件文件的邮件进行定向攻击,相关附件主要是漏洞文档或恶意可执行文件。2020年开始该组织逐步采用仿冒第三方邮箱服务或目标单位邮箱系统网站,诱导用户访问相关钓鱼网站进一步窃取用户邮箱账号密码以及相关机密数据信息。近年来这该组织仿冒目标单位邮箱系统集中钓鱼攻击频发,且主要围绕政治、经济等热点领域及事件。

图:钓鱼邮件攻击过程

典型攻击案例

利用钓鱼链接窃取邮箱密码

2020年6月,360政企安全集团发现了APT-C-01(毒云藤)针对特定单一目标实施的钓鱼攻击活动,攻击者依然利用鱼叉邮件发送钓鱼链接的形式进行攻击,在目标访问到伪造的钓鱼网站后,会弹出伪造的登录框要求用户填写用户名和密码,才能获取目标想要的附件。

利用疫情话题进行钓鱼活动

2020年初,在抗击疫情之时,多个APT组织利用疫情针对相关单位进行了攻击活动,APT-C-01也是其中之一。APT-C-01利用鱼叉邮件针对目标用户进行攻击,附件中通常携带伪造的邮箱钓鱼网站地址链接。360政企安全集团发现部分钓鱼链接利用知乎平台进行跳转。当用户点击钓鱼链接时,利用知乎进行跳转,最终跳转到钓鱼网站(伪造的qq/163等)邮箱文件中转站,诱惑目标用户输入账号密码信息。

图:利用知乎跳转

图:钓鱼网站

利用钓鱼邮件投递窃密木马

2020年3月,APT-C-01(毒云藤)利用钓鱼邮件投递最新的窃密木马并进行多起攻击活动,攻击者利用钓鱼邮件携带恶意附件,其中包含APT-C-01新的窃密木马程序。木马程序主要功能为获取目标计算机信息以及窃取特定文件名后缀的文档资料。木马程序在启动之后,会弹出一个对话框,用于迷惑中招用户,然后通过注册表获得中标计算机的相关信息,加密后发送,紧接着开始遍历计算机磁盘获取特定文件名后缀的文档资料。

攻击载荷分析:漏洞、后门

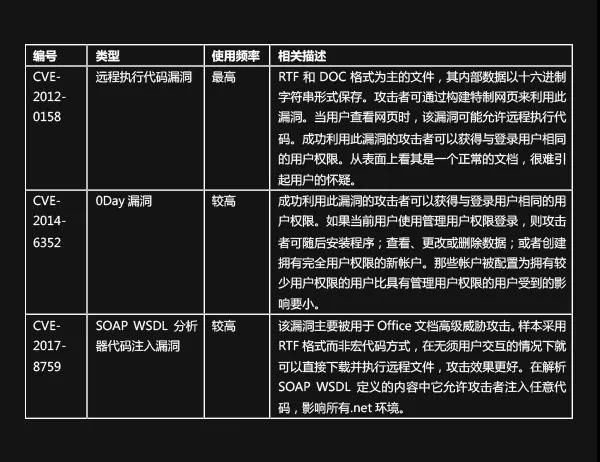

APT-C-01(毒云藤)多采用通过定向社工邮件传送攻击载荷,一种是捆绑型PE恶意代码,在被攻击者打开执行后,其会打开嵌入在PE中的欺骗收件人的“正常”文档文件;另一种是格式攻击文档,利用漏洞来释放并执行可执行文件,同时打开欺骗收件人的“正常”文档文件。其中漏洞和后门的分类及详细内容如下:

相关载荷分析

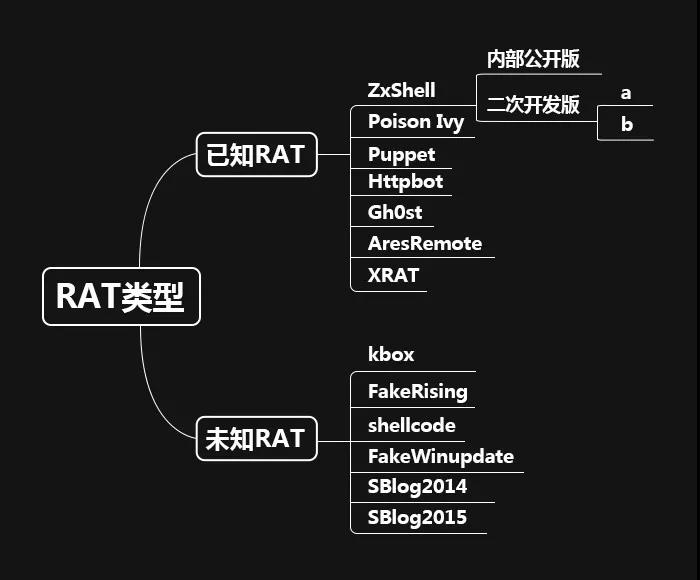

RAT(Remote Access Trojan):远程访问木马,俗称远控。以下为APT-C-01(毒云藤)在相关行动中曾使用的载荷分类和功能分析。

分类

功能及特点对比

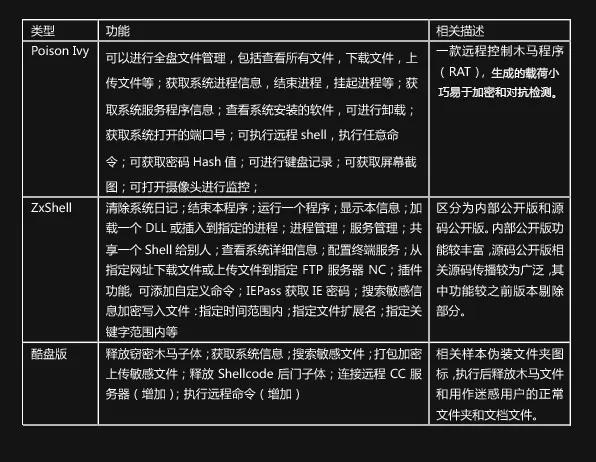

APT-C-01(毒云藤)在相关行动中曾使用的后门程序包含Poison Ivy、ZxShell、酷盘版、gh0st、XRAT、HttpBot这几种RAT,其中Poison Ivy作为一款远程控制木马程序,生成的载荷小巧易于加密和对抗检测;ZxShell的内部公开版本功能较丰富,具体功能对比如下图:

攻击活动总结

近年来,在地缘政治因素的影响下,以APT-C-01(毒云藤)为首的APT组织保持高度活跃状态,长期持续攻击多个行业领域重点目标。此外,APT-C-01涉及的题材紧跟时事热点,且目标针对性极强。考虑到电子邮件在以APT-C-01(毒云藤)为首的APT组织攻击中的核心地位,其今后依旧会实施大规模的邮件钓鱼或者凭据窃取的行动,因此政府、科技和教育领域等重要机构需加强针对钓鱼邮件的防范。

同时,360政企安全集团旗下360高级威胁研究院每年会发布全球APT年报、半年报,对当年各大APT团伙的活动进行分析总结,对APT威胁行为者恶意活动进行回顾,发现其中存在值得关注的发展过程。

参考:

https://apt.360.cn/orgDetail/2

https://mp.weixin.qq.com/s/6zy3MXSB_ip_RgwZGNmYYQ

https://mp.weixin.qq.com/s/S-DIHKtsO04ekOuZOCpINg

https://mp.weixin.qq.com/s/5GhOUClaBVpQG-AlGtDMYg

360高级威胁研究院

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。

联系我们

联系我们